Технология «не можешь предотвратить — возглавь» (и скомпрометируй или, на худой конец, внедри очевидный изъян) не нова и не оригинальна. Её можно наблюдать много где. Например в исторической науке (в той степени, в какой история является наукой) — проект «Новая Хронология» как технология компрометации самой мысли о возможности критики единственно верной теории. Определение соотношения между желаемым и действительным в практике использования ярлычка «хроноложец» к оппоненту, последовательно повторяющему замечания позапрошлого и даже осьмнадцатого веков, на которые досейчас не удалось сочинить вменяемых возражений — тема отдельного исследования.

Поэтому, переходя к теме статьи, для начала отмечу вариант определения, удовлетворяющий не только популярному требованию «ясности изложения», но и закону Мерфи («Сложные проблемы всегда имеют простые, легкие для понимания неправильные решения»):

Определение данного понятия состоит из двух частей:

1) "Концептуальное управление" - способ "не прямого" управления, основанный на воспитании, пропаганде, рекламе, некоторых видах литературы и искусства и других методах вмешательства в процесс формирования сознания.

2) "Концептуальная власть" - разновидность духовной власти, основанная на методах концептуального управления.Можете пользоваться.

А теперь куда более правильное и реалистичное замечание:

…основа мировоззрения это лексический аппарат, достаточно лишить лексику некоторых терминов, и мышление тех, кто использует такой "кастрированный" специально язык будет статистически предопределёно проистекать исключительно по заданным векторам, при этом многие явления будут исключены из понятийного аппарата - ведь есть у человека нет слова для некоего явления - он наивно полагает, что этого явления нет на свете. И наоборот - можно придумать ложное явление, снабдить его терминологией, и вуаля, - миллионы людей будут мыслить так, как это задумали те, кто управляют при помощи этого, очень мощного инструмента.

Классика жанра - лексический, терминологический и методологический аппараты сатанинской доктрины под названием "марксизм". Сталин интуитивно догадался, что это насквозь лживая религиозная чушь, но со своственной ему осторожностью высказал свои сомнения в статье «Экономические проблемы социализма в СССР», чем фактически подписал себе смертный приговор. Те, кто создал марксизм как безупречно закамуфлированную систему нео-рабовладения, озадачились вопросом уничтожения Сталина.

@ 3467219 Кстати, практически то же самое описано НЯП в классическом… руководстве Ф. Брукса.

А вот и свежий независимый пример:

Когда управляющие хедж-фондов спросили меня, как наилучшим образом поддерживать власть над своими силами безопасности после «события», я предположил, что наилучшим вариантом было бы хорошо относиться к этим людям уже сейчас.

Они должны взаимодействовать с сотрудниками службы безопасности, как будто это члены их семей.

Вот это особенно понравилось. Выглядит это на самом деле так - умных людей не научили таблице умножения. Специально не научили, чтобы лишить их возможности цифирки перемножать.

А самый умный, которого к другим умным консультантом приглашают, своим собственным умищем дошел, что цифры умножать можно. Но вот как умножать - не знает. Придумывает сложные, изощренные способы, раскладывает на земле 36 яблок и 64 банана, пытается объяснить другим и самому себе суть умножения. Получается с трудом.Плохо быть людьми, которых специально лишили элементарных знаний об устройстве жизни, чтобы лишить их соответствующих возможностей.

Теперь можно переходить к… ситуации, послужившей поводом для написания статьи:

Как уже говорилось: проблема в том, что уже давно разрабатываемые и утверждаемые стандарты не столько описывают «как надо *правильно* решать задачу», сколько обосновывают *приобретение* конкретных решений.

Крайне годный пример потерь информации в процессе удовлетворения популярнейшего требования оптимизации читаемости под тех, кому и в страшном сне не привидится угроза практического применения «понятого».

Потому что на самом деле концептуальная власть заключается в рецензировании и утверждении (но ни в коем случае не разработке) стандартов.

И, в базисе денежного тоталитаризма, в стимуляции/гноблении проектов и эволюционных линий посредством распределения ресурсов в проекции финансовых потоков.

См. пример в #658738.

Обратите внимание на изящество, с которым потеряны даже намёки например на управление эволюцией письменности, лоббирование реформ алфавита и пр… Почти как высказанная автором одного из «авторитетных» ресурсов Вера в то, что *полный* (!) ряд кириллицы сводится к 33 буквам *современного* (!) русского алфавита.

А теперь покажу как оно выглядит на примере стандартов, которые давно пишутся под обоснование выделения финансирования на закупку Microsoft Windows, и в которых, поэтому регулярно прописываются требования эксклюзивных технологий (с совершенно случайной потерей не то, что строгого обоснования, но хотя бы аргументации), и старательно избегается даже само упоминание технологий, реализация которых присутствует в лучшем случае в рудиментарной форме.

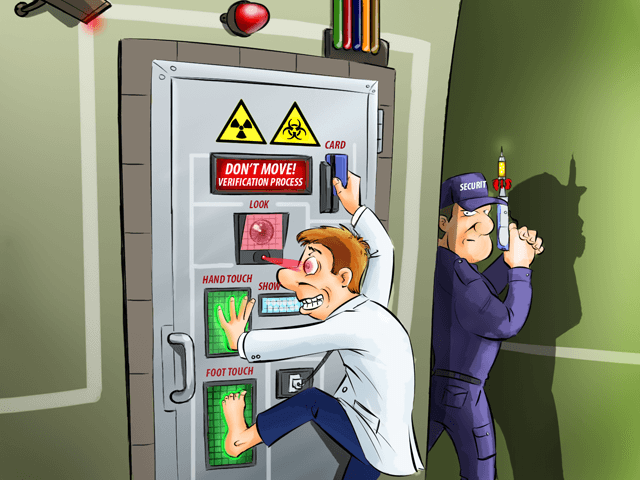

Одним из характерных и важных примеров является перечень механизмов авторизации.

Распространённое и достаточно широко практикуемое знание настолько расходится с личной практикой, что я не поленился полюбопытствовать что об этом пишут специально обученные люди.

Описание в исполнении одного из ведущих разработчиков вредоносного ПО с моими комментариями там, где необходимо:

Двухфакторная аутентификация: что это и зачем оно нужно?

9 июня 2014

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

И-23: Что для случая электронной почты, что для случая SMS — делегирование ответственности на сторону, гармонически дополненное… экономией на хотя бы формализацию требований к привлекаемой подсистеме.

Вспоминаю эпизод, когда НЯП Сбербанк отказался возмещать ущерб от действий мошенников на основании того факта, что пользователь смартфона отказался от выплаты ренты разработчикам вредоносного ПО (не использовал антивирус).

Гармонично дополненный практической нерешаемости задачи поиска *телефона* в адекватном корпусе и с функцией ввода пин-кода на снятие блокировки терминала.

Двухфакторная аутентификация — это система доступа, основанная на двух «ключах»: одним вы владеете (телефон, на который приходит SMS с кодом), другой запоминаете (обычные логин и пароль).

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

И-23: Сокровенное знание о существовании решений задачи, например в форме семейства приложений app-admin/keepassxc, потенциальным покупателям знать не положено.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

И-23: А вот это — характернейший пример натягивания желаемого на действительное. То, что основная целевая платформа бизнесменов (майкросовт выньдоуз) ориентируется на простоту и понятность наименее грамотного пользователя и как результат — мягко говоря условно пригодна для использования более… адекватных механизмов авторизации (и, вероятно, что профессионалы разработчика, вследствие данного свойства, их не знают) не означает отсутствия предмета.

Если делать вид, что (например, из простейшего и базового) не существует механизма типа public key, то можно очень сильно сэкономить на сочинении «доказательств».

И это я не говорю о развитии модели, ибо в тот же OpenSSH поддержка включается патчем.

Рекомендую заценить пример процесса и результата забивания факта существования механизмов авторизации, отличных от парольного в извилину идейного… потребителя самой распространённой ОС, приводимый в статье «О механизме понимания и проблеме нехочупонимайства».

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

И-23: Зацените отсутствие даже тени намёка на куда более реалистичную физическую аналогию: банковую карту можно рассматривать как специфический форм-фактор специализированного устройства для защищённого хранения/использования… в первую очередь приватных (!!!) ключей шифрования, типа token'а. См. например линейку продукции Рутокен, которая худо-бедно адекватно поддерживается только в самой распространённой ОС, но то — отдельная печальная история.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался :)

И-23: А вот и внезапный компросисс с интересами платёжеспособного спроса в виде подписи под мриями о вживлении персонального чипа., с компромиссным вариантом в виде снятия биометрии с последующим хранением (и не только) информации бизнесменами из ТНК.

Ещё один пример, на собачьей мове без перевода:

Password-less Remote Transfers

Remote-to-local or local-to-remote file transfers can be made easier with the use of SSH keys. With SSH keys set up on both remote and local servers, synchronization can be scripted effortlessly and without human intervention (not having to enter a password every time). In another article, we discuss how to setup SSH keys.

Обратите внимание на наличие отсутствия наиболее правильного решения данной задачи в виде настройки hostbased-авторизации. О том, что ванильные конфиги OpenSSH уже не вполне пригодны для использования этого механизма, да и пакеты иногда требуют еретических манипуляций, скромно умолчим.

Комментарии

Тут Сбер голсовую идентификацию вводит. В идеале заходишь на сайт, звонит телефон и спрашивают "Это Вы", "разумеется Я" "Дождитесь окончания рекламного объявления и назовите дату рождения".

Но самое тут смешное не в этом,, а в том, что минетжиры сбера, агитирующие хомячков за выход в интернеты просто не понимают пользователя, спрашивающего у них о сроках внедрения *правильного* механизма авторизации (частный, пргостейший и достаточно отработанный случай использования клиентских сертификатов, X.509, ссылки на RFC не смотрю).

И не только лишь все из них даже знают что это такое.

Это не концептуальная власть и не концептуальное управление, а только лишь безструктурное.

Отсутствие видимой некоторому конкретному наблюдателю структуры не является достаточным доказательством отсутствия структуры вообще.

См. например чудесные метаморфозы модели утопического рынка после включения в неё некоторых официально несуществующих структур и милых обычаев.

Критикуемый пример как раз и приводится для иллюстрации заведомо ошибочной подстановки.

В данном контексте это именно отсутствие структуры - прямой передачи указаний и ответственности за выполнение. Концепция - это однозначная определённость цели и методов её достижения, концептуальная власть соответственно это власть выбранных целей и способов над поведением индивидов (вне зависимости от известности или неизвестности иных связностей) и создание самих концепций на основе присущего индивиду мировоззрения.

Определённость где?

Для *всех* участников проекта?

Помнишь метаморфозу представлений Ф. Брукса?

Для всех кто под ней живёт. Метаморфозу не то что не помню, но скорее всего и не знаю.

Все ли живущие под ней располагают достаточно полным представлением об управляющих структурах?

© Фредерик Брукс «Мифический человеко-месяц», русский перевод юбилейного переиздания, 2001 год, #146089, цитирую дополнение

Все живущие под ней мало чем вообще располагают и даже не задумываются над этим (это важный нюанс).

ПС: Парнас не прав, его подход это типа костыля/ошейника для неумех.

Построение идеальных моделей, не предполагающих скорого практического применения, но обременённых требованием реалистичности — тяжкий труд.

Представление о *правильности* работы может не совпадать даже с эталонной реализацией.

И вообще является сущностью динамической, зависящей от личного опыта. Навык возникает не на пустом месте.

Приведение же системы в соответствие с представлениями о правильности находится в неустранимом конфликте с нормальным режимом работы. И обычно не вписывается в ресурсную квоту.

В ситуации продажи таких «гибких» и «универсальных» платформ по удовлетворению запроса на автоматизацию «бизнес-процессов» это скорее инструмент маскировки криворукости *подрядчиков* по разработке ядра системы.

Особенно при дополнении недоступным, а скорее всего и просто отсутствующим журналом изменений.

"Криворукость" разработчиков весьма им выгодна, а криворукость исполнителей до некоторых пор компенсировалась проработанностью платформы.

Блокировку редактирования благополучно пропустил.

Ссылка на статью с описанием приключений пользователя не-самойраспространённой ОС с использованием рутокена.

И ссылка на цитату с описанием упомянутого эпизода из практики банкового обслуживания.

А вот и памятник фиговому листочку имитации «двухфакторной авторизации»:

Прекрасное дополнение в актуальной статье руцентра:

Наслаждаемся количеством упоминаний понятия «публичный ключ».

А вот ещё одно прекрасное подтверждение от самоявленного специалиста по банковой безопасности:

Статья-алиби. На этот раз с элементами правильного решения задачи.