В камментах к предыдущей заметке был поднят интереснейший вопрос относительно поведения некоторых "агентов" в одноранговой сети, которые могут ее целенаправленно разрушить (целиком, а не только то, что вокруг себя).

И уязвимость этой самой сети в принципе к атакам. Так как mesh (далее меш) сети практически один в один повторяют человеческое общество (в том числе с групповым "широковещанием" в виде медиа например), то опыт "моделирования", "эксплуатации" и прч. может перетекать туда-сюда.

В реальности узлы в меш часто управляются собственно людьми - это по любому два "пересекающихся множества", особенно сейчас, когда техно-социо в достаточно серьезной степени сомкнулось.

Ключевая характеристика меш сети это отсутствие в общем случае сквозных прямых и обратных связей между всеми узлами - т.е. Вы не можете напрямую связаться с _любым_ узлом в сети - "в обычном режиме". Из-за физических ограничений ( например тупо далеко, если "радио" связь ) или как то все блокируется на протокольном уровне ( от верифицированных узлов принимаем команды, от не верифицированных нет и прч).

Это в некотором смысле повторяет человеческие коммуникации - да, Вы можете позвонить незнакомому человеку и что то начать втирать, но вероятность того, что будет какой то результат этих самых коммуникаций невысокая.

Если конечно этим не занимаются "специализированные" структуры ( колл-центры , жмурналисты, и прочие "доброжелатели" ), которые используют нестандартные "протоколы" втираясь в доверие или используя какой то контекст соответствующего узла.

В меш сетях так же иногда предусмотрены "широковещательные" групповые сигналы - когда часть узлов в сети объединяется в группу по какому то признаку и на эту группу соответственно может быть послан односторонний сигнал.

Здесь тоже аналогия с работой "медиа" машины - точнее системы из них ( телесрам с ты-тупом например уже давно обгоняют по возможностям "кнопки" на пульте, как функционально (таргетирование) , так и уже давно по охвату ).

Сигналы могут быть ложными или друг другу противоречить - по идее, тогда узел должен быть занесен в "чОрный список", но что если сеть устроена/спроектирована таким образом что этого не происходит?

Яркий пример из современности - люди продолжают "читать" источники регулярно "вбрасывающие" фейки.

Ну и вот, в специализированной литературе масса расчетов как с минимальными затратами эти самые меш сети гасить, либо наоборот - создавать устойчивые к разрушению -

пример прикладного:

https://meshdynamics.com/documents/MeshDynamicsDisruptionTolerantNetworks.pdf

https://www.nasa.gov/communicating-with-missions/delay-disruption-tolerant-networking/

и прч. ключевое слово для поиска Mesh DTN

Параметров оптимизации может быть много - стоимость строительства, содержания, надежность, пропускная способность и прч. Литературы на эту тему с 60 ых просто килотонны сгенерированы.

Есть достаточно интересные моменты в моделировании по "затягиванию" разрушенных участков ... - это сейчас модно в новых подходах по "электросетям" кстати.

Еще момент это когда одна mesh сеть строится поверх другой. Т.е. на базе "интернета" например разворачивается еще одна сетка из общающихся только между собой из-за протокола сервисов...

В социальной сфере аналогия это захват иерархий в корпорациях или госструктурах (так например неолитические группировки могут контролировать какую то территориальную администрацию).

Одной из характеристик mesh'а может быть способность динамически включать отключать узлы автоматически перестраивая свои маршруты коммуникаций. Тут уже все зависит от "прошивки" узлов... или бгг "культурного кода".

Аналогии позволяют использовать условно говоря паттерны проектирования _в обоих_ направлениях.

Т.е. если мы хотим минимизировать в коллективно управляемой меш сети риск возникнования каких то "узлов" , которые могут ее целиком разрушить, до того, как этот узел будет удален, то "протоколы" общения ( и включения в сеть ) должны быть спроектированы соответствующим образом.

Самая простая отсечка от флуда это вход по паспорту например ) Или авторизация смской когда операторы наконец введут ограничения на выдачу симок. ...

Западоиды будучи конкретно сильными в расчетах в свое время педалировали меш сети в коммуникациях для перехвата управления в чужих централизованных систем - все гурманы в курсе истории про приложухи для обмена сообщениями на базе блутуфа b..y или более продвинутый b..r (легко ищутся в гугле) ( там правда ржака - можно было накрывать всю сетку сразу просто по информации у кого они установлены, ну это побочка так сказать ) , сейчас вот эти опции есть в сигнале, файрчате и прч.

Скоро наверняка включит и телесрам, и даже вацап. Если включат то будет понятно, что уже на самом деле "тепленькая пошла".

Сейчас ученые копченые анализируют, как там все развивалось во время пиков массового использования:

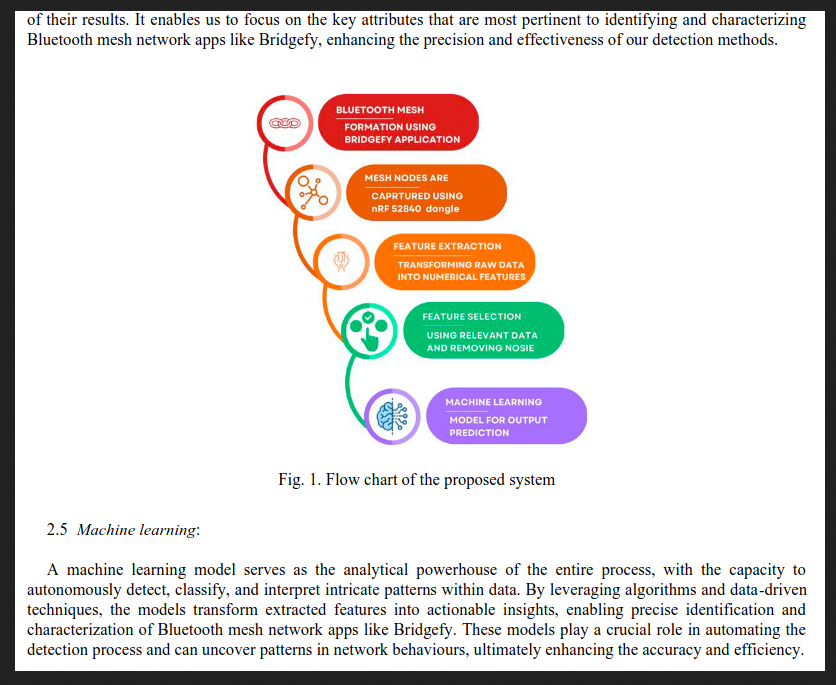

В том числе с использованием нейронных сетей - вот например статейка , чтобы выявить меш сеть работающую поверх него.

Короче тема развивается и в архитектуре управляемого хаоса ей явно отводится не последняя роль... соответственно стоит посмотреть чего как.

Ну а в плане социалки или инфры конечно пытаться проектировать и строить эти самые устойчивые к "разрушению" сети... или иерархии? Если получится, не так то это просто.

Комментарии

Один чорд знает, какие приложения вот уже прям щас позволяют передавать шифровки от Юстаса к Алексу через чужие мобилы, находящиеся поблизости и имеющие блютуз или вообще чтото другое. Тот эже эпл аиртаг, работающий без симкарты в городе, но никак не работающий в лесу где нет лошар с бесплатными ретрансляторами ..

Че тут гадать, это микропрограммы современных SoC’ов. Какой нибудь WhatsApp просто пользуется этим функционалом, причем даже не факт, что явно (через API), можно и неявно пользоваться путем формирования какой-нибудь хитрой сигнатуры в памяти (типа сообщения «первый-первый, я второй»))

Один из столпов мессенджеров - анонимизация.

В этом случае прямой обмен появится примерно никогда.

Сама теория меш сетей подразумевает тотальный неконтролируемый сбор данных любым неустановленным актором.

не любым, а тем, кто знает, как этим функционалом пользоваться. А знает это только производитель SoC’а. А другим знать и не нужно. Они только потребители услуги, пускай даже и не простые (спецслужбы и т.д.)

нет, любым, потому что настроить массовый обмен и сбор бигдаты может любой пользователь, для другого пользователя неустановимый. И только всемогущий ии поможет вычислить злоумышленника (хи-хи)

При работе с зашифрованными сообщениями считается что атакующий ВСЕГДА знает, каким алгоритмом зашифровано сообщение. Ему неизвестны только ключи. Так и здесь. Те, кому очень надо, узнают как этим функционалом пользоваться. А функционал не поменяешь, это не ключи.

В отличие от лаборатории, в реальности сам факт сношения корреспондентов, как и характер, и объем этих сношений, является важной информацией.

Ну и первой ступенькой к атаке на криптоалгоритмы, конечно.

Вопрос в ограничении числа посредников, иначе ни памяти не хватит, ни проца.

И памяти хватит, и проца. Было бы желание их иметь, а оно, в чем я даже не сомневаюсь, имеется.

Все там хватит. Обслуживал такую сеть электросчетчиков, построенную по данной схеме, их тысячи в системе, работают без перебоев, сами ищут оптимальный маршрут для передачи данных. Кстати, американская технология, разработана была EKA Systems.

Если они на одной шине там всё просто и никакого фулмеша между ними нет или что там у них, если кратко?

Счетчики с радиомодемами, что у них внутри - не скажу, смотрел бинарники, так ничего и не нашел, т.к. протокол обмена между ними неизвестен, передает бинарные данные.

Спасибо, скорее всего что-то простое с эшелонами ближе/дальше от шлюза.

Если инфраструктура сети недоверенная (неизвестные устройства обеспечивают пересылку, как в случае mesh), то не существует технических решений (протоколов и т.п.), гарантирующих ее корректную работу.

А она достоверна - производителей SoC’ов по пальцам одной руки можно пересчитать. Сами себе они вполне могут доверять))

Спорно. Без аналога tpm, вшитого в каждый чип, тоже никаких гарантий.

Что мешает это иметь в каждом чипе уже сейчас?))

Это сложно и дорого, а то и невозможно, если делать как следует, т.е. прошивать индивидуальные ключи на производстве.

Микросхемы же все одинаковые делают. Технология такая.

Не сложнее встроенного в SoC нейрочипа или 3Д-ускорителя. А понятие «дорого» вообще бессмысленно в данном контексте.

Так и речь не всех микросхемах, а о SoC’ах.

Сложнее.

Ещё разок. Микросхемы из литографа по определению выходят все одинаковые. А надо в каждую вшить уникальный секретный ключ так, чтобы ни подменить, ни считать его было нельзя. Как вы это реализуете?

SoС может и проще, да.

Плюс все равно организационные риски утечки остаются. Их закрывать - тоже дорого.

Именно, что проще. Вы же сами пишите, что

Что мешает сразу на этапе производства автоматом формировать в SoC’е нужную инфраструктуру?

Да ничто не мешает. Но и гарантий не даёт.

AMD именно по этому пути идёт, пока не очень всё https://docs.amd.com/r/en-US/wp548-single-chip-fips/Secure-Execution-Environment

В общем, мы поигрались с попыткой сделать доверенное исполнение программ на чужих анонимных компьютерах, чтобы владелец не мог в наш код влезть. TPM, SecureBoot, своя ОС, вот это всё.

Дырявое. Даже от Intel, лидера рынка. AMD вообще недоделка (была в 2019-ом по крайней мере).

Вы сейчас рассуждаете на «пользовательском» уровне, но что мешает в SoC’е иметь еще параллельно несколько уровней?

От вас, как «пользователя», требуется только лишь обеспечить ему возможность функционировать (питание нужное подвести, обеспечить охлаждение и т.д.). Взамен вам великодушно выделили часть его ресурсов, остальную часть втихаря оставили на свои нужды. Все по честному))

В смысле, на пользовательском уровне? Это на уровне проца-материнки- BIOS- OS

Так было в прошлом веке, образно говоря))

Только вот сейчас стало примерно так: проц ( (ядро 1, память ядра 1) …(ядро N, память ядра N), варианты ядер - контроллер памяти, сетевой контроллер, видео, нейро и т.д.), материнка (питание, физические интерфейсы), и уже в каком-то из этих ядер выполняется гипервизрор, который управляет в свою очередь набором виртуальных машин, в которых в свою очередь может быль свой bios, своя ос и т.д. В пределах выделенной пользователю виртуальной машины - вы можете поставить все, что пожелаете. Но параллельно существующие ВМ - никак не обнаружите!

Обнаружите. И по потреблению энергии, и по внешним взаимодействиям - как минимум. Плюс ещё есть инженерные методы

При первом обнаружении таких жёстких закладок это станет известно всему профессиональному сообществу. И никто ставить такие чипы в свои устройства не будет.

Недокументированные-то возможности никто никогда не любил, а тут готовый троян.

смотреть под микроскопом на кристал SoC’а со снятой крышкой, как делали в 80хх?))

:-))

https://xakep.ru/2011/12/26/58104/

Почему в 80-х? До сих пор так делают. Нормальное исследование.

Своей ссылкой вы доказали, что можно обнаружить такие трояны. И? И даже доказали, что можно раскрыть дыры безопасности, заложенные разработчиком железа.

Для тех. процесса 7-14 нм??? С 3D-структурами, кучами слоев, десятками миллиардов структурных элементов?? Вы серьезно? Ну и допустим если каким-то чудом в точности построить копию такого устройства, то что это даст? Содержимое его памяти все равно не доступно никак.

Ну вот в 2011 году и обнаружили. Случайно. Прошло 13 лет, все несколько изменилось с тех пор. И не в сторону упрощения обнаружения таких вот вещей.

И в любом случае - обнаружили что-то или нет - это совершенно ничего для конечного «пользователя» не меняет.

Зачем полная копия? Выявляются функциональные блоки, что позволяет оценить, что используется при выполнении тех или иных задач. Соответственно, выявить массовые скрытые вычисления.

Какие 11 лет? Под старые дырки в безопасности процессора сделали совсем недавно чип и софт, автор наблюдал за этим процессом в режиме онлайн. И я очень удивлюсь, если спустя максимум 6 месяцев после первого такого обнаружения, в корпорациях не будет защиты от такого. А при реальных угрозах - и на уровне государства последует реакция.

о, спасибо!

давно-давно читал, а потом найти не смог - забыл где!

Ну в интелях и амд уже давно обнаружили. Там в проце стоит minix, а ядра и т д есть виртуальная машина.

Ну да. И пользуются этим все кому не лень.

Никаким образом гарантировать выполнение своего кода невозможно.

А в risc ставят opensbi. А что в ядре? А хз.

Ну известно что во всех серверах на платформе х86 стоят bmc процессоры с аппаратной реализацией протокола ipmi, что позволяет производителю bmc процессора делать все что нужно на сервере. Пожелает - спалит, пожелает - украдёт инфу. И что у нас в России перестали пользоваться этими дырявыми серверами?

Дополню. Чужие bmc процессоры на серверах, майнинг в государстве на оборудовании неконтролируемым этим государством. Час икс и все сгорело.

Криптовалюты - вполне себе пример успешного решения проблемы злонамеренных узлов (задача о византийских генералах). В меш есть наверняка свои проблемные сценарии связанные с топологией, но с другой стороны в устройствах можно логику неизменяемой сделать в прошивке беспроводного контроллера и надежнт парировать всякие возмодные нехорошие трюки со стороны софта.

Не совсем. Для подтверждения транзакций - да. А для DDOS, например - нет. Особенно в варианте, когда значимая часть сети этим занимается.

С мешом ровно то же. Любая меш сеть кладется DDOS-ом с некоторого количества злонамеренных узлов. Это как минимум.

Вы забыли что в данном случае речь идет еще о физичкой сети. Так что весь вопрос в масштабах и пропускной способности узлов. Достаточно большую распределённую сеть положить невозможно. Пример банальный - интернет.

Китай смотрит на вас с удивлением. Вполне можно положить Интернет, если контролируешь ключевые точки. Не до нуля, но до неприемлемых для пользователей скоростей.

И уж чего-чего, а DDOS в интернете - до фига.

Ну и? "Не до нуля". И будет только одна попытка.

И будет только одна попытка.

Попытка чего?

Если нет удовлетворительной средней скорости передачи, то это значит сеть не работает.

Попытка положить сеть будет только одна. А замет сеть восстановится в новой конфигурации.

И её снова положат - какие проблемы, если узлы анонимны?

В централизованной сети санкции применяются с физическим каналам связи и физически и лицам. Что невозможно в меше. И никто не помешает тем же людям с теми же физическими устройствами под новыми аватарами организовать новые атаки.

Новые злонамеренные узлы придется сначала создать. Не считайте людей идиотами.

Так что будет только одна попытка.

Меш обладает феноменальной устойчивостью доказано самой природой.

Не придётся. Они ж анонимны. Вы не сможете сопоставить старый вредоносный узел и новый "чистый".

Просто напоминаю, у вас в голове "одноранговая сеть".

Простой и очевидный медицинский факт.

Как и анонимность не мешает, а наоборот помогает формировать глобальные сети. Вы просто не стой стороны смотрите на вопрос. Как и пример выше показывает что даже элементарные сети умеют учиться. А когда за каждым узлом есть человек, они не просто умеют учиться! Сеть получает способность эволюционировать.

Так что попытка гарантировано будет только одна единственная. Затем изменится архитектура и протоколы. И никто не включит злонамеренные узлы в новую сетью.

Фантазии. Сделайте - посмотрим.

Такие сети уже существует. Все придумано до нас.

Просто подумайте как функционируют сети управления дронами. Вот там то злонамеренных узлов сколько угодно.

Страницы