7 марта Викиликс нанес очередной удар по американским спецслужбам и по американским хай-тек компаниям, опубликовав беспрецедентно большой набор секретных материалов ЦРУ, которые детально описывают высокотехнологичную шпионскую деятельность американской разведки.

Вот наиболее скандальные факты из документов, опубликованных Викиликс:

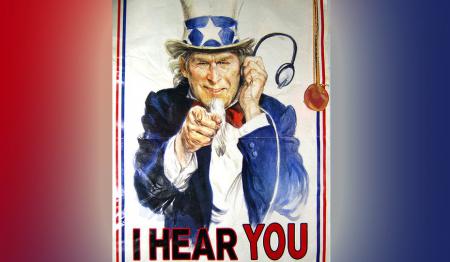

1. У ЦРУ есть большой набор готовых инструментов для взлома устройств Apple и Android, а также компьютеров, работающих на операционных системах Windows, macOS и даже Linux. Теперь пользователи и администраторы даже самых экзотических операционных систем должны знать, что ЦРУ уже давно подобрало ключи к их системам. Американские взломщики легко получают доступ ко всем данным, включая геолокацию устройства, содержание его памяти, а также к информации, которая проходит через его аудиосистему и микрофон.

Вишенка на торте — ЦРУ может дистанционно выключить устройство или компьютер, работающее на уязвимых системах, что должно сильно обеспокоить структуры, работоспособность которых зависит от функционирования их электронных систем. Неприятно даже думать о том, что может произойти на каких-нибудь опасных производствах или в российской энергосистеме, если все компьютеры в диспетчерских центрах вдруг перестанут работать.

2. ЦРУ может использовать так называемые "умные телевизоры" (Smart TV) для того чтобы подслушивать и подглядывать за пользователями. Во многих современных телевизорах есть как микрофон, так и небольшая видеокамера, что открывает большие возможности для шпионажа, ну и для сбора компрометирующих аудио и видео материалов из дорогих отелей, а также спален частных квартир. По неизвестной причине цру-шникам и их британским коллегам из МИ-5 особенно приглянулись телевизоры Samsung.

Кстати, выключать такой телевизор нет смысла — его прослушивающий микрофон работает в любом случае.

3. Инструменты для взлома самых разных информационных систем свободно циркулируют в американском разведывательном сообществе и даже передаются неким субподрядчикам, то есть, скорее всего, частным компаниям, которые выполняют конкретные заказы ЦРУ. На одну из таких частных компаний, обслуживающую АНБ США, работал Эдвард Сноуден.

Это означает, что шансы на утечку этого очень опасного кибер-оружия очень велики. Страшно себе представить, что с таким арсеналом может сделать какая-нибудь террористическая организация, которая допустим сможет получить доступ к компьютерным системам какой-нибудь атомной электростанции.

Документы, описывающие цру-шные инструменты для взлома, попали в Викиликс именно таким путем, от неизвестного сотрудника частной компании, который с ними работал. Это значит, что ровно таким же образом само кибероружие может попасть к кому угодно. Это реальная угроза для всех стран мира, которая только чуть-чуть уступает по серьезности таким угрозам как распространение ядерного или биологического оружия.

4. Особую тревогу вызывает программа ЦРУ по взлому систем, встроенных в современные автомобили и медицинскую аппаратуру. Получив доступ к автоматизированным системам контроля современного автомобиля или к электронной системе жизнеобеспечения в больнице, ЦРУ может проводить политические убийства, которые невозможно отличить от несчастного случая.

5. Любимые приложения политиков, чиновников и журналистов, такие как Телеграм и Whatsapp, которые до сего момента обладали безупречной репутацией в плане приватности и шифрования, оказались полностью беззащитными перед американскими шпионами. Всё просто - зачем взламывать само приложение или зашифрованное сообщение, если можно взломать саму операционную систему, на которой работает сам Телеграм или Whatsapp? С большой долей вероятности можно утверждать, что сообщение перехватывается еще до того, как приложение успевает его зашифровать, то есть все меры безопасности, которые принимают разработчики этих приложений оказались лишены смысла.

Наиболее логичное предположение, из которого и следует исходить всем пользователям подобных приложений, заключается в том, что никакой приватности у них больше нет.

6. ЦРУ ведет борьбу с антивирусными компаниями, которые мешают им работать. Деталей этой деятельности пока нет, но можно ожидать, что их раскроют в будущем.

7. ЦРУ зачастую старается оставить на месте взлома фальшивые следы, которые бы указывали на то что взлом провели... внимание... русские хакеры. Да, те самые легендарные хакеры из России, на которых списали поражение Хиллари Клинтон на американских выборах.

Викиликс обещает продолжить публикации секретный документов и подчеркивает, что это далеко не всё. А вот первые политические последствия публикации уже есть.

Китай уже выразил обеспокоенность по поводу деятельности ЦРУ, тем более, что американские политики зачастую обвиняют китайскую стороны в развязывании кибервойны против США. Теперь Пекин может со спокойной душой отвечать на все претензии, что это сделали сами американские спецслужбы. Как будут оправдываться американские дипломаты — непонятно.

По сообщениям Викиликс, немецкая прокуратура заинтересовалась использованием как минимум одного дипломатического представительства США в Германии в качестве опорного пункта американских хакеров, которые шпионили за немецкими гражданами. Скандал может получиться знатный и раскручиваться он будет одновременно с немецкой избирательной кампанией, что может в определенной мере повлиять на результат выборов.

Агентство Рейтер сообщает, что американские специалисты по кибербезопасности смогли идентифицировать один из вирусов, описанных в материалах Викиликс. До скандальной публикации считалось, что этот вирус запущен российскими или китайскими хакерами, а получается, что это вирус от ЦРУ.

Возникает вопрос: как мы должны реагировать на все это, как должно реагировать государство и общество?

Во-первых, нужно как можно активнее развивать свою ай-ти индустрию и не слушать разговоры о неизбежной технологической отсталости России. И не надо искрометных шуток про особый русский путь и зря потраченные деньги на разработку российских приложений, операционных систем или железа. Нужно максимально сильно усложнить задачу нашим геополитическим оппонентам и это можно сделать только разрабатывая свои технологии.

Во-вторых, отныне и навсегда все обвинения и возможные доказательства участия российских хакеров в любом киберпреступлении нужно на официальном уровне объявлять ложью и провокацией ЦРУ.

Кстати, Викиликс опубликовал эти документы очень вовремя. Дональду Трампу как раз нужны аргументы для того чтобы отбить обвинения, что мифические русские хакеры помогли ему выиграть выборы. Теперь у него есть очень сильный аргумент, от которого будет трудно отмахнуться.

И последнее. Несмотря на то, что новость буквально взорвала американское инфополе, телеканал CNN её игнорировал так упорно, что в соцсетях даже начали шутить по этому поводу. Как показывает практика, в современном мире это не работает, интернет еще не победил телевидение, но игнорировать интернет уже больше никогда не получится.

Материал в оригинале можно прочитать тут - https://wikileaks.org/ciav7p1/

Комментарии

Как они взломают роутер, если он с серым айпи?

Вот если операционка постоянно ведёт запись всего подряд и постоянно сливает на сервер цру, то другое дело, но тогда им ёмкие сервера понадобятся за всеми следить-то :)

Ну я-ж вам примерно обрисовал как...

Имхо наиболее простой вариант - через ваш смартфон. Через него даже роутер ломать не надо)

Кстати если айпишник серый, ничего не мешает хакнуть провайдерское железо. В некотором смысле это даже проще)

Да и потом, что значит серый? Сейчас масса железок идёт с включенным ipv6. Там сам черт не разберет как он работает :-)

А сервера у цру действительно БОЛЬШИЕ :-)

Ну если устройство иногда скачивает обновления прошивки, то почему бы ему и не закачивать таким же образом слитую информацию или не проверять наличие "заказа" на такое действие?

И тут Самсунг белый и пушистый говорит: "в связи с такой ситуацией мы переводим все свои девайсы на нашу ОС (которую они разработали, кстати)". Как бы повод веский есть. ОС от Самсунга, куда доступа ЦРУ нет, т.к. ОС не пиндоская.

Как правильно устроен мир. Вчера я пожаловался, что лень копаться в 500 Мб архива, как уже сегодня Руслан Осташко все перелопатил и выжимку залил на АШ. Вот что

крест животворящийжалобный писк деет!Да это не его выжимка помоему. Это он просто выжал то что пресса пишет.

А если пройтись хотя-бы по верхушке документов, по заглавиям статей - там все! Стас, турбо, дюша метелкин :-)))

Циски, юниперы, микротики, бытовая шваль, iot, телевизоры-телефоны, айпикамеры, антивирусы, андроиды-иосы, асутп, мейнфреймы ибм, делл, солярка и всечтотолькоможетевспомнить. Какие-то профессиональные зубодробильные софтовые пакеты... Чего там только нет!

При этом кое-где идут практические примеры)

В принципе если викиликс опубликует оставшиеся 99 процентов - это будет все равно что выложить чертёж ядреной бомбы в интернет)

Сноуден выложил организационные материалы. А тут - практический инструментарий. Будет такой всплеск хакерской активности - мамадарахая :-)

Что интересно, что все это ни разу не новость для большинства айтишниковю. И даже более того - ни разу не страшно. Почему не страшно? Ну наверное по тому, что во первых - средства избежать этого существуют приблизительно столько же сколько и все эти "страшные" инструменты. Во вторых, чаще всего, надо лишь просто быть бдительней. Но это же так сложно - набирать каждый раз новые сложные невзламываемые пароли, смотреть какие кнопочки жмешь , набирать эти пароли при каждом потенциально опасном случае.... Ну ещё по хорошему мы уже привыкли оценивать автомобили не только по хрому и свистоперделкам но и по безопасности и надежности. Вот бы и с электроникой так-же. Но ...

Ну а ещё не страшно по тому что не может человек всё время боятся. "Как я перестал беспокоится и полюбил БОМБУ"....

Ну и ещё - хоть в сообщении говорится что взломали даже линукс - но первое не весь линукс а только отдельные конфигурации отдельных вариантов и отдельных версий - а второе - все дыры для открытых систем фиксятся на порядКИ быстрее и ,обычно, надежней чем на любой закрытой системе. Чем - закрытие тем позже и неохотнее.

Обратное тоже верно - чем открытее система тем он более готова к защите - но и требуют либо более квалифицированного персонала либо более дотошного и упрямого рулевого.

Вся ваша бдительность отправляется коту под хвост, когда обнаруживаются уязвимости в SSH, SSL, а рутовый пароль к MySQL подбирается за 255 попыток. И это только примеры дыр, получивших огласку и уже исправленных. А сколько ещё таких дыр знает ЦРУ, но о которых никому не говорит?

Что толку с того, что они фиксятся быстрее? Прямо сейчас во всех ваших системах есть дыры, о которых не знаете вы, не знают разработчики, но может знать ЦРУ. Ну получат эти дыры огласку, ну исправят их. А толку-то? Ими уже успели воспользоваться. Одну дыру заткнули - найдутся ещё несколько. К тому же если в системе из 100 компьютеров для 98% можно подобрать свой способ взлома, то взломать остальные 2%, для которых нет эксплойтов, становится уже делом техники. Не удалось взломать сервер базы данных? А мы компьютер админа взломаем и узнаем, какие там пароли он использует для входа по SSH или где хранятся бэкапы этой системы.

Страницы