Еще не так давно мы все читали историю с утечкой секретного арсенала средств цифрового влома АНБ, как уже сегодня, в преддверии праздника Пасхи, та же группа хакеров, под именем «The Shadow Brokers» [авт. - "Тайные посредники"], выкладывает очередные новые файлы, раскрывающие уязвимости оперционной системы Microsoft Windows, а также атаки на банковскую систему SWIFT.

На сей раз хакеры выложили архив с файлами в хранилище на Яндексе. Пароль на архив с файлами:

Reeeeeeeeeeeeeee

Затем этот архив с файлами распаковали и разместили на GitHub хранилище. В самом архиве три папки: Windows, Swift и OddJob. В папке Windows находятся несколько инструментов взлома Microsoft Windows ОС. Папка OddJob содержит одноименный имплантат, который может внедряться в операционные системы Microsoft Windows.

Microsoft уже поспешил с уведомлением:

Мы расследует данное событие и предпринимаем все необходимые меры для защиты наших клиентов.

Также компанию Microsoft попросили прокомментировать не связывался ли с ней кто-либо из АНБ, чтобы предупредить и защитить пользователей Windows от этих атак, учитывая, что об утечки этих файлов было известно еще с августа 2016 года, на что компания ответила:

На данный момент мы внимательно изучаем эту историю и до сих пор, кроме журналистов, ни одно физическое лицо или какая-либо организация не связывалась с нами в отношении материалов, выпущенных группой хакеров Shadow Brokers.

Эксперты по безопасности уже заявили:

Это плохая новость не только для АНБ, но и для Интернет сообщества в целом. Возможно, самый плохой инструмент, выпущенный хакерами, называется «FUZZBUNCH». Это набор инструментов по взлому, который содержит несколько эксплойтов и плагинов для атаки на несколько версий операционной системы Microsoft Windows.

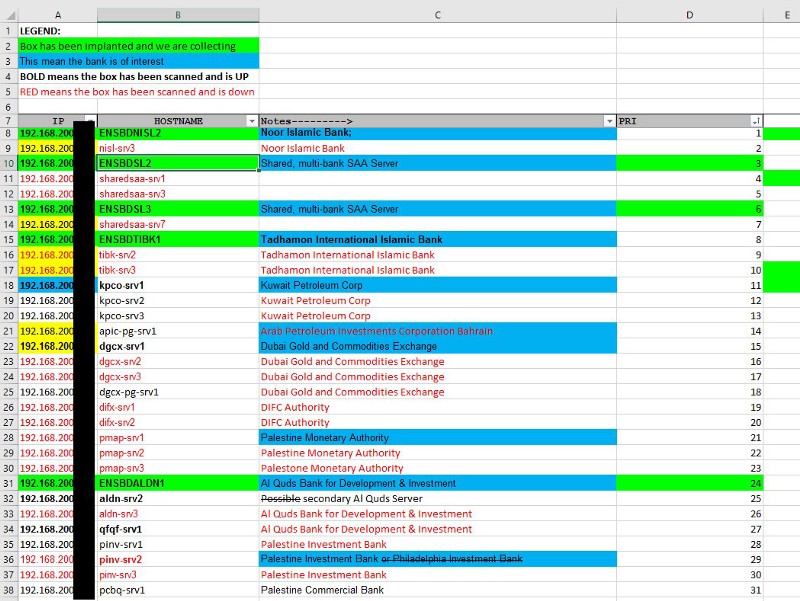

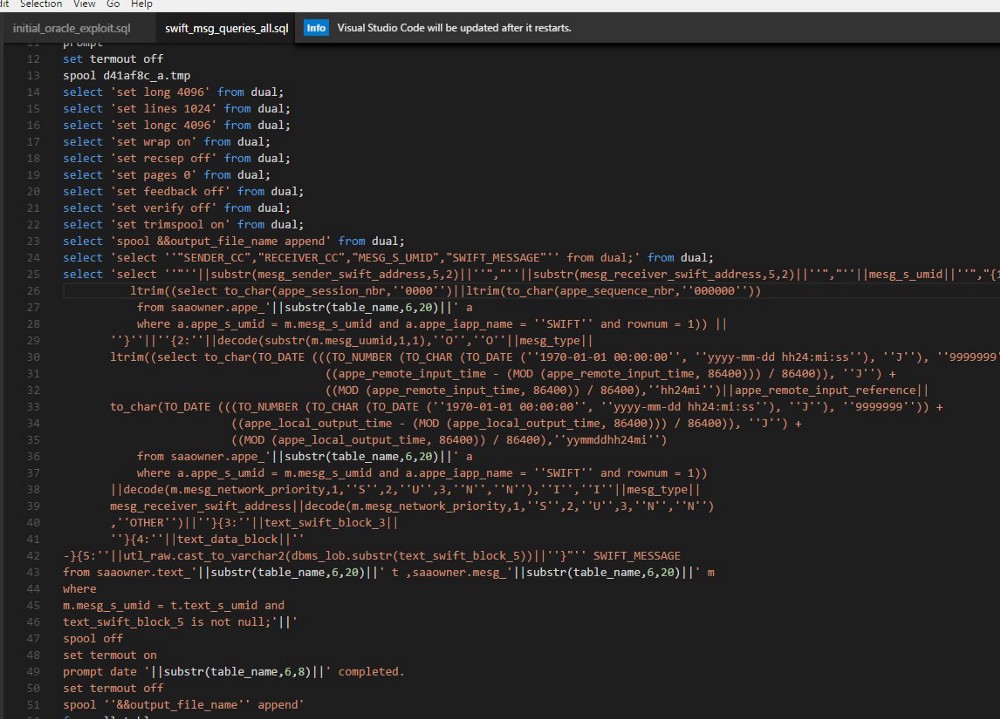

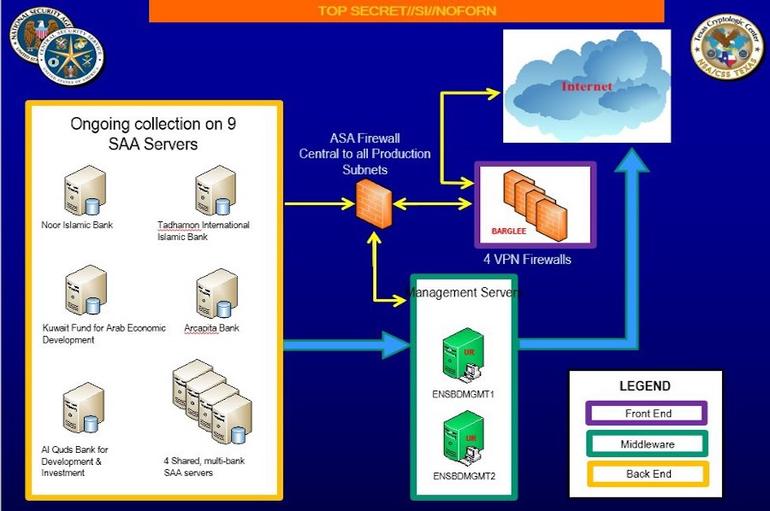

В папке Swift находится более интересная информация. В ней содержатся SQL-скрипты, которые ищут SWIFT-специфичные данные в базах данных, а также Excel файлы, указывающие на то, что американская разведка могла взламывать и получать доступ к нескольким банкам по всему миру, в основном в ближневосточных странах, таких как Палестина, Арабские Эмираты, Кувейт, Катар и Йемен. АНБ, в частности, могло скомпрометировать работу дубайского офиса компании EastNets, специализирующейся на борьбе с отмыванием денег и оказании финансовых услуг. Поскольку EastNets связывает арабские банки с международной системой передачи финансовых сообщений SWIFT, вмешательство АНБ позволит его сотрудникам отслеживать транзакции на Ближнем Востоке.

Например, из Excel файла видно, что каждый SWIFT-терминал представляет собой банк или финансовое учреждение с IP адресом:

Помимо этого, в архиве, со взломом банковских транзакций в системе SWIFT, есть инструменты извлечения информации из базы данных Oracle, такой как список пользователей базы данных, а также запросы сообщений SWIFT:

Всего около 23 новых инструментов для взлома, таких как ODDJOB, EASYBEE, EDUCATEDSCHOLAR, ENGLISHMANSDENTIST, ESKIMOROLL, ECLIPSEDWING, EMPHASISMINE, EMERALDTHREAD, ETERNALROMANCE, ETERNALSYNERGY, EWOKFRENZY, EXPLODINGCAN, ERRATICGOPHER, ESTEEMAUDIT, DOUBLEPULSAR, MOFCONFIG, FUZZBUNCH и другие. Сам список файлов огромный.

Есть среди файлов документ, который показывает, что NSA имеет глубокий доступ к некоторым сетям за счет использования VPN и брандмауэра (firewall).

), даже не удосужились предупредить и предложить защитить соответствующие компании, продуктом которых пользуются милионы пользователей. Вот это "подход".

), даже не удосужились предупредить и предложить защитить соответствующие компании, продуктом которых пользуются милионы пользователей. Вот это "подход".

Комментарии

Windows - дырявое говно.

Львиная доля проблем вендра - закрытый код, который пишут на отъе...

Линукс в этом плане намного детальнее изучен сообществом и самые вызывающие баги давно закрыты.

Да причем тут линукс или виндовс?!

Ты хоть понимаешь что бюджет АНБ - это десятки МИЛЛИАРДОВ?!

Да за такие бабки - вскроют ВСЕ! Линукс, хуинокс, фряха, опенбсд и прочий тор....

Ты в курсе что штаты имеют ядерные субмарины способные подключатся к межконтинентальному оптоволкону?

Все вот это кино типа "миссия невыполнима" - это нихера не фантастика. Это реальность в которой ты живешь. Сноуден, викиликс, и горы других хакеров показали что лично ты живеш под колпаком. Хотя даже и не догадываешься :-)

Ух ты? А колпак то ручной. Вон китайцы хотят снимают, а хотя надевают. И никакие дыры не помогают.

О как.

Ага, я тоже недолюбливаю Арахнолога. Тем не менее, в комменте этой вражины было здравое зерно.

Ты в курсе что штаты имеют ядерные субмарины способные подключатся к межконтинентальному оптоволкону?

Подключиться-то не проблема. Проблема сделать это так, чтобы интернет не положить на время, пока ты разрезанное волокно назад варишь :-)

А так - членушки, в волокне полное внутреннее отражение, снаружи в него светить не получится :-)

А давайте-ка предположим невероятное. В теле волокна впаян лазер, который накачивается естественно снаружи. как вам такая диспозиция?

Лазер - он сцуко непрозрачный. Сквозь него передавать не получится, а трансконтинентальная оптика как-то работает.

Скорее всего подключиться могут но не путем разрезания волокна, а подключаясь к репитерам.

Идентификатор активных волокон

Я вот щас представил микроизгиб межконтинентальной оптики.

Теоретически -- запросто, если вскрыть броню, изоляцию модулей и добраться до конкретных волокон :-)

А вообще -- это просто чтобы гениальные техники выше умерили свои технические галлюцинации :-)

"пока ты разрезанное волокно назад варишь :-)"

Наивняк. Волокно не надо разрезать, что бы его прослушивать.

Вы когда-нибудь "фонариком" нужное волокно искали в вязанке кабелей?

Фонарик даже глазом видно.

Ни разу в жизни не видел оптоволокна без непрозрачной оплетки, в которую имело бы смысл светить фонариком.

К тому же трансконтинентальный кабель - многожильный.

"Ни разу в жизни не видел оптоволокна без непрозрачной оплетки"

Подсветка видна сквозь оплётку.

опиши вероятную процедуру внедрения )))

ты сделал мой день.

"опиши вероятную процедуру внедрения )))"

Американцы успешно подключались к подводным кабелям Тихоокеанского и прочих флотов.

Серьёзная подводная работа на солидной глубине. Подробно бесплатно не расскажу.

фстэк не в курсе ))) легенд много, но как раз линии для спецсвязи с кабелями под давлением - тут бы не болтал ерундой.

проводные линии (медные) относительно доступны по эми, но парный кабель и свинцовая оболочка - в итоге никакой реальной возможности считать, хотя теоретически можно много чего навыдумывать.

А давайте обсудим техническую возможность этой процедуры. Не срезать -зашить оптоволокно, а именно как подобраться. Обычные ядерные подводные лодки имеют глубину погружения, допустим, до 500 м. Значит, сами они до кабеля, лежащего на ложе океана (4000-5000 м) не доберутся, а на рабочей глубине, лежащей вблизи территориальных вод других государств -чревато. Кроме того, "шерудить" с кабелями такому слону как АПЛ -достаточно сложно. Допустим, эти лодки являются носителями неких глубоководных малых аппаратов, способных "работать" с кабелями". Задача вряд ли становится более выполнимой. Даже на большой глубине имеются течения, которые будут относить аппарат от места работы. Заякориваться в толстый слой донного ила -бесполезно. То есть, для такой тонкой работы как врезка в кабель без нарушения его работы, условия неподходящие. Допустим, им это удалось, врезались без нарушения (как это может произойти -не знаю, оставляю этот вопрос специалистам, компетентным в области оптической связи). Какова вероятность, что именно в это время именно по этой линии пройдёт интересующий их пакет данных? Следовательно, нужен постоянный автономный "шпион". Дальше проблема его более-менее длительного автономного существования в условиях низкой температуры и высокого давления, а также съёма данных в режиме реального время (периодическое подключение бесполезно из-за быстрого устаревания информации).

Вопрос: а оно им надо? Гораздо проще подключиться к наземным линиям, множество которых проходит либо по их собственной территории, либо по территории их вассалитетов.

Любой кабель, прежде чем попасть на глубину 4-5 километров, проходит по мелководью, принципиально же нет разницы, подключаться в середине или в начале.

Но если поднимать проблему в целом, то да, такие подводные лодки скорее нужны нам, чем пендосам, ибо большинство линий связи и так под их контролем либо напрямую, либо через шавок, либо посредством корпораций.

Вот фраза из моего комментария:

https://habrahabr.ru/post/176687/

https://habrahabr.ru/company/ua-hosting/blog/247471/

Нет ничего невозможного....

"В начале 1970-х годов правительство США получило сообщение о том, что в Охотском море СССР проложил подводный кабель связи, связав советскую военно-морскую базу в Петропавловске-Камчатском, что на полуострове Камчатка, со штабом Тихоокеанского флота СССР в г. Владивосток. В то время СССР считал Охотское море своим внутренним морем, из-за чего иностранные суда не имели права плавать в нем. К тому же, военно-морской флот СССР установил сеть сонаров вдоль границы моря, чтобы не дать иностранным подводным лодкам возможности проникнуть незамеченными в территориальные воды СССР. Несмотря на эти препятствия, в октябре 1971 года правительством США было принято решение о проведении тайной разведывательной операции. Удачное проведение операции обещало получение очень важной информации об обороноспособности СССР. Для выполнения этой задачи в Охотское море была направлена специальная подводная лодка USS Halibut (SSGN-587) во главе с капитаном Джеймсом Брэдли. Поиск кабеля проводился на площади более 600 000 км², но несмотря на это американским аквалангистам удалось найти советский кабель — он лежал на глубине около 120 метров. Над кабелем было установлено специальное устройство — «кокон», как его впоследствии назвали россияне, который предоставил возможность перехватывать сообщения и переговоры по кабелю без физического вмешательства в оболочку. Устройство было сконструировано таким образом, что оно должно было автоматически отделиться от кабеля, если бы советские специалисты начали поднимать его с морского дна, например, для проведения ремонта.

Ежемесячно американские военные забирали пленки с записями телефонных переговоров советских моряков и устанавливали новые. Они передавались в АНБ США, где обрабатывались, и информация из них передавалась другим правительственным агентствам. Прослушивание первых пленок показало, что советские моряки были так уверены в том, что никто не мог подслушать их телефонные разговоры, что сам телефонный сигнал передавался в незакодированном виде. Содержание разговоров советских высокопоставленных моряков оказалось очень важным для понимания смысла действий военно-морского флота СССР в регионе.

Впоследствии удалось установить усовершенствованное разведывательное оборудование на линиях связи СССР в других уголках мира, например, в Баренцевом море. Оборудование было изготовлено американской компанией AT&T. В нем использовалась ядерное энергетическое оборудование, позволяющее автономно работать в течение года."

Чтобы "вскрыть" Линукс, сначала нужно "вскрыть" сисадмина. Если же это не удастся, то линукс не "вскроешь". Все эксплойты для линукса требуют запуска их с правами суперпользователя. Так что либо рут, либо никто.

Windows - дырявое говно.

А не надо пользоваться системами, выпущенными в прошлом, а то и в позапрошлом десятилетии.

Линукс в этом плане намного детальнее изучен сообществом и самые вызывающие баги давно закрыты.

Регулярно 0day появляются.

А можно примерчик "регулярного" zero-day в линуксе с реализацией эксплойта, а не "потенциальной уязвимостью"? :-)

PPA или не дай Б android.....

Слив засчитан.

в 2014 было несколько 0 таких обнаруженных в баше и ещё в чём не помню..это из того что с лёту..так что бывает просто не слежу и так просто в новостях это не проскакивает

даже тупо хотя бы https://xakep.ru/2016/10/21/dirty-cow/

Регулярность -- это более двух с определённой частотой :-) В данном случае, понятно, с весьма большим разбросом :-)

Так что слив засчитан :-)

для Linux ориентированных - когда красная шапка стала виндой? Или оракл винда? там всего хватает

ПС да, и сети класса С к которым относятся 192.168.ххх.ххх это ВНУТРЕННИЕ сети банка в которые надо еще попасть

Список эксплоитов со страницы

Exploits

Utilities

Если это вы мне отвечаете, то я ваше послание не понял :-)

И получается, что дыры, это совсем не дыры, а пасхальные яйца.

Чудеса..

слово "посредники" интересно. Не сам ли Майкрософт (возможно, и далее, в тень) этот посредник ? Да и кому лучше знать систему, чем ее создателям ? Или идейным недоброжелателям чего-то в Майкрософте.

Создаешь мифическую прокси-группу хакеров и начинаешь работать под ее маской.

Как кто-то использует "подштанцев" у арабов или "бандеровцев" на Окраине.

Нет, майкрософт это только разработчик, а вот агенты в АНБ и кроты в нем это уже другая история. В предыдущей статье я попытался раскрыть, кто может скрываться за этой группой "посредников".

Видвос - это курица, которая несёт золотые яйца.

Ну тогда не курица, а сито из её гузна.

Развиваться будет Линукс. По любому. Других вариантов нет.

Если будет некому сливать информацию, то и винда нормальная.

Я когда был молодым, линукс имел 1% десктопов и грозился вот-вот взять 5%. Теперь я уже немолод, а линукс всё еще имеет 1% десктопов, но уже устал грозиться.

android.....

Так и продолжай жить - транслировать методички.

Только отсюда бы вся ваша ботня свалила бы - вот был бы праздник.

Линукс сейчас - это Red Hat, Intel и IBM.

Так что с развитием линукса не всё так однозначно.

Т-с-с, не спугни!

Лол, выложили уязвимости для XP! Ну спасибо хоть не для Windows 95!

под ХР еще много чего работает.

Промоборудование и... банкоматы.

2003-ий Сервер так-то на самом деле ХР.

Имейте ввиду.

на скриншоте завалили 2008R2, а это как минимум 40% всех виндовых серверов.

2003 - еще 17%. Это на тех, что в конторах стоит.

https://community.spiceworks.com/networking/articles/2462-server-virtual...

интересно увидеть расклад что народ в облака утащил.

нащет утащил это в точку

походу нас ждут сюрпрайзы от доморощенных диванных хакеров ближайшее время

так анб тут даже ничего выдумывать не нужно.

рано или поздно любая виртаулка уходит в рестарт. гипервизор ловит этот момент и тормозит запуск после рестарта. открывает системный диск, накладывает кучку, прописывает всё что надо в реестре, отцепляет диск и запускает виртуалку. на все про всё нужна 1-2 секунды. владелец виртаулки ничего не заметит.

Страницы