Пользую их лицензированные продукты, что на компьютерах, что на гаджетах.

Вчера обнаружил, что не обновляются вирусные базы вдруг с его-то. Написал в поддержку, ответили, что это технический сбой, о проблеме известно и скоро все будет работать. Буквально через час примерно, базы обновились.

Сегодня на почту пришло письмо от Dr.Web, в котором были рассказано о причине сбоя.

Атака на ресурсы «Доктор Веб» отражена. Обновление вирусных баз возобновлено

17 сентября 2024 года

Ситуация с атакой на ресурсы "Доктор Веб" успешно разрешена, и мы делимся оперативными новостями и хронологией событий.

Атака на наши ресурсы началась в субботу 14 сентября 2024 года. Мы внимательно за ней наблюдали и держали происходящее под контролем.

16 сентября 2024 года наша компания зафиксировала признаки внешнего неправомерного воздействия на IT-инфраструктуру.

Согласно действующим протоколам безопасности мы оперативно отключили серверы и запустили процесс всесторонней диагностики. Для анализа и устранения последствий инцидента был использован комплекс мер, включавший использование сервиса Dr.Web FixIt! для Linux. На основании полученных данных мы успешно локализовали угрозу и убедились, что она не затронула клиентов компании.

16 сентября, 09:30. В рамках соблюдения протоколов безопасности часть ресурсов компании временно отключена от сети для проведения дополнительной проверки. В связи с этим приостановлен выпуск обновлений вирусных баз Dr.Web.

17 сентября, 16:20. Обновление вирусных баз Dr.Web возобновлено в полном объеме. Никто из пользователей Dr.Web не пострадал.

Мы продолжаем следовать самым высоким стандартам безопасности и оперативно принимаем меры для восстановления стабильной работы всех систем.

В этом же письме есть еще новость и она будет интересна владельцам ТВ-приставок на Android.

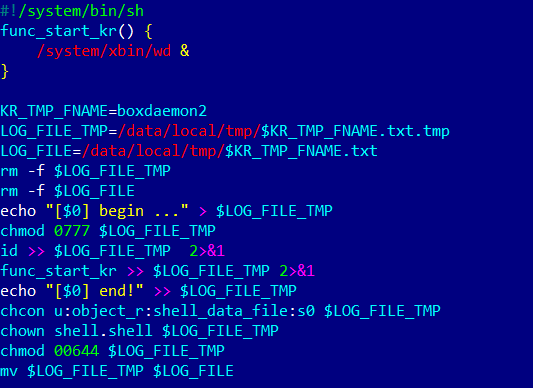

Пустота захватила более миллиона ТВ-приставок на Android

12 сентября 2024 года

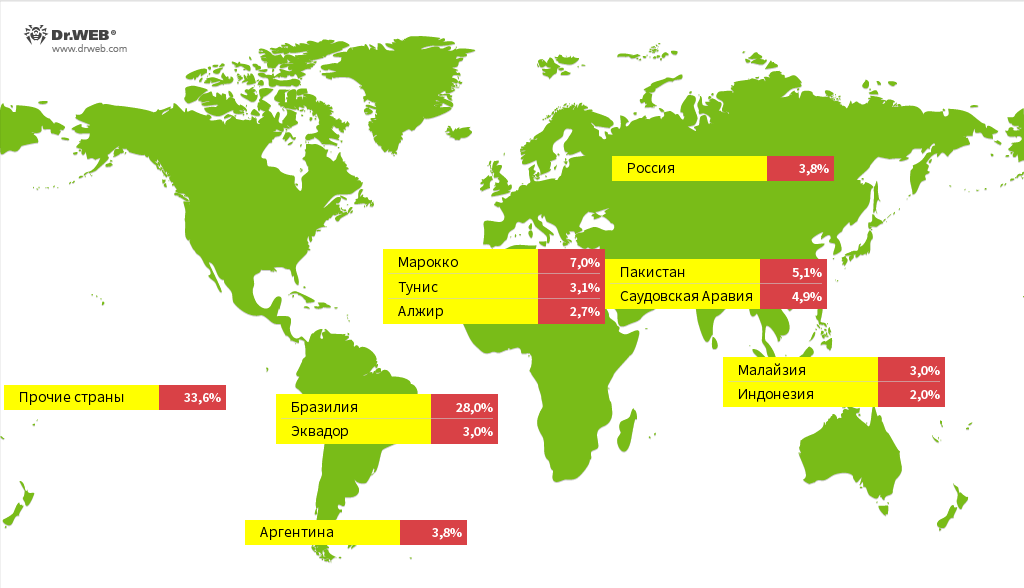

Специалисты «Доктор Веб» выявили новый случай инфицирования ТВ-приставок на базе Android. Вредоносная программа, получившая имя Android.Vo1d, заразила почти 1 300 000 устройств у пользователей из 197 стран. Это бэкдор, который помещает свои компоненты в системную область и по команде злоумышленников способен скрытно загружать и устанавливать стороннее ПО.

Ну и напоследок, оттуда же еще одна новость

Использование Яндекс Браузера для закрепления в скомпрометированной системе. Несостоявшаяся целевая атака на российского оператора грузовых железнодорожных перевозок.

..........

В марте 2024 года в компанию «Доктор Веб» обратились представители крупного российского предприятия, работающего в отрасли грузовых железнодорожных перевозок. Внимание сотрудников отдела информационной безопасности привлекло подозрительное письмо с прикрепленным к нему вложением. После попытки самостоятельно определить, какую опасность несет приложенный файл, они обратились к нашим специалистам. Ознакомившись с полученным запросом, наши аналитики пришли к выводу, что компания чуть не стала жертвой целевой атаки. Задачами, которые ставили перед собой злоумышленники, был сбор информации о системе и запуск модульного вредоносного ПО на скомпрометированном ПК.

Для реализации атаки киберпреступники отправили на электронный адрес компании фишинговое письмо, замаскированное под резюме соискателя вакансии. К письму был приложен архив, якобы содержащий PDF-файл с анкетой. Этот файл имел «двойное» расширение .pdf.lnk. Сокрытие вредоносных объектов при использовании двойных расширений — довольно частая тактика злоумышленников, которой они пользуются для того, чтобы вводить своих жертв в заблуждение. По умолчанию ОС Windows скрывает расширения файлов для удобства пользователя. А если файл имеет «двойное» расширение, то система скрывает только последнее из них. Таким образом, в данном случае жертва могла видеть первое расширение — .pdf, а расширение .lnk было скрыто. Отметим, что даже при включенном отображении полных имен файлов расширение .lnk всегда скрывается ОС.

...........

Данный троян сохраняется в скрытую папку %LOCALAPPDATA%\Yandex\YandexBrowser\Application под именем Wldp.dll. Именно в этот каталог устанавливается Яндекс Браузер, и там же браузер будет искать необходимые ему библиотеки при запуске. В свою очередь, легитимная библиотека Wldp.dll, функция которой заключается в обеспечении безопасности запуска приложений, является системной библиотекой ОС и находится в папке %WINDIR%\System32. А так как вредоносная библиотека располагается в папке установки Яндекс Браузера, то первой будет загружаться именно она. При этом она получает все разрешения основного приложения: может выполнять команды и создавать процессы от имени браузера, а также наследовать правила брандмауэра для доступа в интернет.

После запуска браузера вредоносная библиотека Wldp.dll расшифровывает зашитую в нее полезную нагрузку. Следует отметить, что расшифровка выполняется дважды. В первый раз она производится с помощью ключа, создаваемого на основе хеша пути, по которому расположена вредоносная DLL, а затем — с помощью глобального ключа, зашитого в тело трояна. Результатом расшифровки является шелл-код, выполнение которого позволяет злоумышленникам запустить в скомпрометированной системе приложение, написанное на языке .NET. В свою очередь, этот стейджер загружал из сети вредоносное ПО. К сожалению, на момент нашего расследования на сервере, с которым связывался загрузчик, искомый файл был недоступен, и нам не удалось узнать, какой конкретно троян скачивался в данном случае.

...........

После обнаружения эксплуатации уязвимости в Яндекс Браузере мы передали информацию о ней в компанию Яндекс. Разработчики оперативно отреагировали на наше сообщение, в результате чего была выпущена версия Яндекс Браузера 24.7.1.380 с исправлением, а найденной уязвимости был присвоен идентификатор CVE-2024-6473.

В дальнейшем мы координировали дату публикации этой новости с разработчиками браузера, чтобы дать возможность пользователям получить исправленную версию Яндекс Браузера до обнародования подробностей об этой атаке.

В общем, как говориться - будьте бдительны, соблюдайте гигиену. Враг не дремлет.

Комментарии

Как быть, pdf вообще не открывать? ПС Скоро на всех экранах. "Ливанский тренд, вирус, разгоняющий блок питания туземун."

Не открывать, если вы получили его из неизвестного источника или не ждали от известного.

Да, не открывать пдф, который вы не запрашивали. И картинки в письмах из спама не нажимать и в программах просмотра и редактуры не смотреть - jpeg тоже с дырами.

Данилов отлично проверяет по ПКМ любой файл. Всё, что требуется - не лениться перед открытием скачанных файлов.

"""""""""""""""""""""""""""""""""""""""

Да вы что? - Беру и переименовываю. Всё видно:

Они ж проводником пользуются, другого ведь и не бывает )

что написано в статье, то и видно - расширение .lnk не отображается. тип, конечно, косвенно говорит о том, что там на самом деле, но тип и в проводнике винды честно пишет "ярлык". не вижу противоречий, в общем, со статьёй.

*.pdf.lnk. НЕ открывать !

А .pdf- он и есть .pdf - Portable Document Format (PDF)

Как вариант - в настройках ОС снять галку в пункте "Скравать расширения".

Жмете Win+R - вводите команду control folders - в открывшемся окне жмете «Вид» и в поле «Дополнительные параметры» снимаете галку «Скрывать расширения» - жмете ОК.

С этих самых пор вы будете видеть истинные расширения всех файлов. Они в конце, после знака "."

Ну а вообще, непонятные и неизвестные .pdf (из неизвестного Вам источника или присланный без Вашего запроса) вообще лучше не открывать.

Так расширение .lnk будет не видно. Тут только на иконку ориентироваться, она будет не как у pdf. Что интересно, если в проводнике к нормальному .pdf добавить .lnk, то убрать его уже назад в проводнике никак.

Это да. Просто вообще в принципе полезно видеть расширение файлов. Спокойнее как-то

Верно подмечено.

Нет.

В отличие от Тотал Коммандера (см. выше) "Проводник" и в самом деле <.lnk> не показывает. Правда, по умолчанию он рисует стрелочку ярлыка. Если у вас не отключено рисование стрелочки... ;о)))

Проблема отображения вторых расширений мусолится примерно столько же времени, сколько лет виндам ( начиная с 95-х), т.е. скоро 30.

Мелкомягкие могли бы даже доступные возможности настройки сделать по-умолчанию более безопасными, или включить мастер настроек при первом запуске, поскольку

чайникирядовые пользователи не лезут даже в простые доступные настройки ( поскольку не подозревают об их существовании, к примеру)...))Лет 8 назад отключил все антивирусные программы на домашнем ПК.

Стоял до этого Каспер, утомил своей постоянной активностью в фоне. Оставил работать родной Microsoft Security Essentials. Потом и он достал. Они ХУЖЕ вирусов.

Сейчас просто Защитник Windows отключаю в групповых политиках - и он мёртв, хотя и присутствует на компе.

Аналогично, тоже микрософтовским приблудам чуть подрезал крыльев. И никаких последствий. На деле нас защищают браузеры с системой оценки источников, двухфакторная аутентификация и собственный разум.

все так + учетная запись с ограниченными правами "гость".

Как частный случай - возможно. Но в целом - заблуждение.

Субподрядчики периодически подкидывают заразу со своих компьютеров, защищённых, очевидно, описанным вами способом.

Файлы с заразой либо присылаются на проверку по эл. почте, либо (тяжёлые) выкладываются на файлообменники (для скачивания я использую JDownloader - он в РКН-торможениях не участвует).

Один иногородний "орёл" выложил зараженные файлы в "Адванте".

Так что надёжнее всё же ПКМ.

И Данилов ведёт себя гораздо тактичнее Касперовича.

Если ты Неуловимый Джо - делай что хочешь. Но если за взлом твоего компа заплатили 10 килобаксов, то с такой политикой тебе кранты.

А если ты во время войны пропагандируешь снятие защиты, то возникает неодолимое желание пристрелить.

С 10 килобаксов, если их дали правильному человеку, не факт что поможет антивирус

Плюс надо понимать, что сам антивирус привносит определенные риски

Расширение "dll" это виндовские библиотеки, они не могут присутствовать на тв-приставках и прочих анроидах, вас вводят в заблуждение, это беда "windows".

В андроидах ( запуск виртуальной java-машины из под linux-unix ядра) иная система прав разграничения доступа к файлам (библиотека тоже файл),

в такой среде практически невозможно провернуть скрытую подмену, и если даже получится запустить подменый файл то его действие будет ограничено пространством домашннго каталога пользователя, систему не затронет.

Кто вводит в заблуждение? В статье же не написано, что вирус на приставках в виде dll

А где в описании дыры в приставках Вы увидели упоминание о .dll?

Вы две разных новости в одну смешали.

У меня тоже так бывает.

Каюсь, именно смешались две новости при прочтении.

На Windows тоже в теории не все так плохо с системами защиты и был период когда это для всех пользователей пользовались, приложения только в Program Files, запись только с правами админа.

И даже есть механизм отключить запуск кода из домашнего каталога (или вообще всего неподписанного).

Вот только...сейчас все это обычно не используется, это ж неудобно когда пользователь сознательно должен подтвердить админ-доступ(а то и пароль ввести) каждому YandexBrowser'у, Dropbox'у и прочим Discord которые хочет обновится сегодня (притом что уже обновлялось неделю назад). И поэтому - уже типа практика что устанавливаемся в домашний каталог и обновляемся как хотим и когда хотим. Сделать аналог репозиториев (с возможностью даже пользовательские добавлять) и обновлять одной командой централизовано (как это в Linux и FreeBSD) - а нету (ну точнее попытки это прекратить есть - winget например(который правда не всегда по умолчанию в Program files ставит), но опять же толком не используются большинство пользователей)

Предлагаю наказать компанию распространяющую Яндекс браузер. За организацию новых дыр ( которых без него не было! ) В размере полугодовой прибыли .

К доктору вебу отношусь хорошо, хоть и не пользуюсь (антивирусами вообще). Но пресс-релиз писала какая-то девочка похоже

С такой формулировкой можно решить, что они на каждый чих серваки отключают ) Даже ддосить не надо, знай изображай атаки, и стойки будут оффлайн )

Во всей новости интересно процентное распределение зараженных устройств ) Видно, где больше любителей потрошить железо обитает. Удивлён цифрами Бразилии, особенно в сравнении с Россией :)

Не на каждый чих, а имея «признаки внешнего неправомерного воздействия». То есть факт взлома был, но клиентов не затронул.

Да я понимаю, ЧТО там могло произойти. Просто вообще надо было или не писать в такой формулировке, или писать не в такой.

Ну а так то - успехов дохторвебу. Одна из компаний, к которой у меня нет вообще никакого негатива за многие годы их существования.

Продукты Яндекс лезут в комп сами как вирусы, браузер и прочее. Устал удалять. Немудрено, что туда и реальная вирусня подсела.

Bloatware а adware в одном флаконе ))

ФГИС тоже лежал. 4-е дня. Если не знаете, что это такое - то, видимо, и не надо...

Одно время юзал cureit для подчистки компов когда возникали сомнения на счет просачивания зловредов... А потом чот не помогло и не смотря на его репорт "все ок" машина себя неадекватно ведет. Взял на пробу кврт - мать честная, вот эт рассадник... А у дохтра все ок, да.

Да, хороший антивирус, пользуюсь уже лет 20.