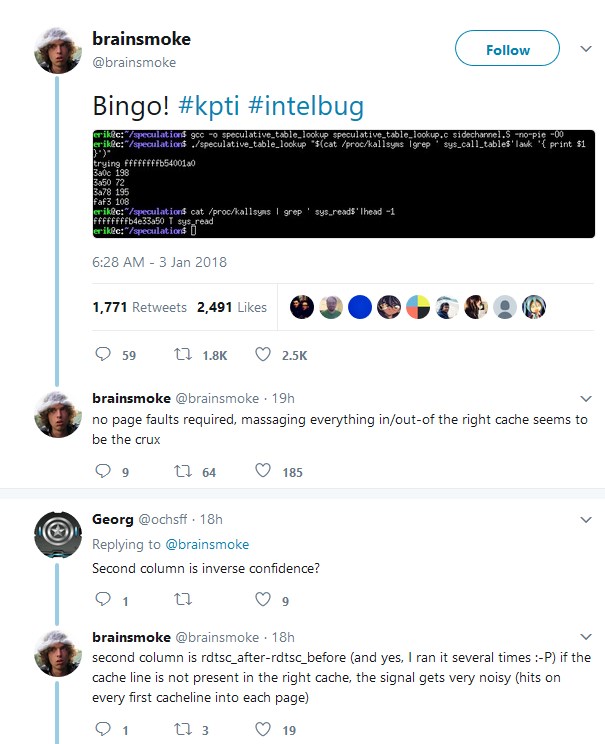

Если кратко - из юзерлэнд под любой ОС на Intel и ARM64(?) можно получить доступ к системной памяти. Багфикс в процессе, но он убивает производительность. PoC Интел:

Here's everything I've been able to find so far:

-

The issue impacts all modern Intel CPUs. (Edit: It's been confirmed that the latest unaffected CPU is the original Pentium.) According to an AMD engineer, "AMD processors are not subject to the types of attacks that the kernel page table isolation feature protects against. The AMD microarchitecture does not allow memory references, including speculative references, that access higher privileged data when running in a lesser privileged mode when that access would result in a page fault." In short, AMD does not have the bug.

-

If successfully exploited, it could allow any program running on your computer (including a webpage with JavaScript) to access memory used by the operating system, giving it total control over your computer.

-

There is a patch in the works for both Windows and Linux that protects against this. However, the patch can cause a large impact on performance. It slows down any "syscalls" - function calls where the program talks directly to the operating system. This includes everything from opening files to communicating over the network; it is almost impossible to write a modern program without them.

-

The performance impact seen depends on the amount of syscalls the application makes. Raw number-crunching applications will see very little performance impact, whereas applications that have to talk to the OS a lot can see a large impact.

-

Raw numbers are hard to find due to the secretive nature of these patches, but here are some basic benchmark impacts we've seen so far:

-

Linux, on an i7 6700, calling the getpid syscall 100,000,000 times:

- Before the patch: ~3.8 seconds.

- After the patch: ~15 seconds.

-

PostgreSQL, a database application, i7-6820HQ, SELECT 1 benchmark:

- Before the patch: 420490.162391 transactions per second

- After the patch: 350746.065039 transactions per second

-

Итак, благодаря бдительному и неленивому камраду Нехороший имеется расширенное толкование и пояснение:

Разработчики из Google Project Zero опубликовали детали уязвимостей, которые затрагивают не только процессоры Intel и ARM64, но и AMD тоже (есть сообщения, что только при включении BPF JIT в ядре, что по умолчанию выключено). Названия им дали: Meltdown и Spectre (расплавление ядерного реактора и призрак).

Meltdown позволяет приложению читать любую память компьютера, включая память ядра и других пользователей. Этой атаке подвержены процессоры Intel (по неподтвержденным данным все модели с 1995 года, кроме Itanium и Atom) и ARM64.

Spectre создаёт брешь в изоляции различных приложений и позволяет атакующему обманным способом получить данные чужого приложения. Этой атаке подвержены процессоры Intel, AMD, ARM64, Power8 и 9.

Эксплоит, эксплуатирующий Meltdown позволяет читать память ядра со скоростью 2000 байт в секунду на процессоре Intel Xeon архитектуры Haswell.

Уязвимостям назначены следующие CVE: CVE-2017-5753, CVE-2017-5715 и CVE-2017-5754.

Напомню, что пользователи ежедневно запускают чужой код на своих компьютерах, посещая веб сайты с JavaScript (>99%), поэтому применение патча (здесь и здесь) обязательно, если вы дорожите своими данными. Есть PoC (п.4.3) , демонстрирующий атаку с этой уязвимостью через JavaScript.

Разработчики ARM приводят подробности атаки для ARM, заявляют о том, что уязвимы лишь некоторые процессоры ARM, дают их список и меры по повышению безопасности

эта фича заложена в конструкцию ВСЕХ без исключения вычислительных устройств, произведенных

последние 10 лет в тщетных попытках инженеров обойти НЕИЗБЕЖНЫЙ тепловой тупик, с которым

продвинутые люди в теме были хорошо знакомы уже лет пятнадцать и каждое упоминание которого

неизбежно вызывало оскорбительные эпитеты в адрес автора со стороны подлецов и подонков.

Теперь выход один - или радикально УХУДШИТЬ производительность ВСЕХ процессоров, отбросив состояние

дел на пятнадцать лет назад, где оно по всем фундаментальным основам и должно было пребывать уже НАВЕЧНО,

либо смириться с тем что ЛЮБЫЕ вычислительные устройства будут напрочь ОТКРЫТЫ ВСЕМ кому не лень их взломать.

Никаких “облаков”, никаких “амазонов”, никаких смартфонов - все без исключения надо выбросить сегодня

и сейчас, если там есть нечто стоящее, выжидая несколько лет пока интел не наладит снова выпуск более устойчивых процессоров образца 2004-го года, куда мы все неизбежно откатимся.

https://golos-dobra.livejournal.com/1057823.html

Комментарии

Угу, сейчас вот пойду поменяю почти сотню 8890v3 на Atom'ы и стану офигительно счастлив :-(

Ого))) Это где так если не секрет?

Я чисто для дом. использования говорил про атом.

Вот у Вас действительно пападос в датацентре... Дыра глобальная на уровне архитектуры кристалла и реального лекарства нет и не будет судя по всему... Сочувствую.. по 8 килобаксов проц... это просто - слов нет в общем...

Вах, люди должны помогать друг другу, куда атомы везти, дабы осчастливить?

Платформу ведь тоже менять, да? Недоноутами возьмете? :ROFL

2000 байт в секунду - это вроде по сегодняшним меркам крайне медленно?

Тема покруче срачей вокруг П. и Г. Уязвимости фундаментальные. Столлман предупреждал...

вот такой он, пророк

Рядом тема про Грудинина. В два раза больше просмотров, в четыре раза больше комментариев.

это значит что тут в восемь раз меньше срача ;-)

Насколько это серьезно?

Это очень серьезно. Мир разделится на «до» и «после». Даже если у вас вообще нет компьютера, отдельные последствия косвенно могут догнать вас в офлайне.

Как защититься?

Установить последние обновления системы и браузера. Если вы не уверены в том что дыра точно закрыта и ваша система совершенно точно в безопасности, лучше отключите JavaScript даже при посещении безопасных сайтов — они могут быть скомпроментированы. Некоторые эксперты считают, что программным образом полностью обезопаситься нельзя и единственный способ решить проблему — сменить процессор на

вариант без асбестазаведомо безопасный.Прекрасные новости, это всё?

Не все. Судя по тестам, патчи сильно повлияют на производительность существующих систем. Тесты показывают падение на 10-30% в некоторых задачах. Да-да, вы все правильно поняли, ваш мак может навсегда стать медленнее, а AWS заметно дороже.

Дополнительные данные

https://habrahabr.ru/post/346026/

Из комментариев:

theRavel 04.01.18 в 11:51

Эльбрус поднимется на этой волне багов...

я очень надеюсь.

Во-первых там типа нету такой уязвимости (а какие есть - нам всем знать не положено, а может и нет их там вовсе).

Во-вторых он теперь стал как будто быстрее... ну, т.е. уменьшил отставание от западных флагманов PC сектора и серверов...

Если у них самих нет такого же бага...

Там же атаки по времени выполнения вообще невозможны. Все операции выполняются за фиксированное число тактов, Разбивку по тактам делает компилятор. То есть в компиляторе либо втыкаешь предвыполнение и получаешь ошибку доступа или не втыкаешь и доступ вообще не производится.

Ага, поднимется. Где его купить-то хоть? Пусть поднимается в критическах областях, где гостайна и оборонка.

Ну как сказать... Может и наоборот - с Эльбруса на пентиумы стараниями Пентковского эта фича попала :)

И тут тоже русские хакеры? :)

https://ru.wikipedia.org/wiki/%D0%9F%D0%B5%D0%BD%D1%82%D0%BA%D0%BE%D0%B2...

Интел прощай!

Главный исполнительный директор Intel Corp. Брайан Кржанич знал об уязвимости в процессорах, созданных компанией в период с 1995 года до продажи акций в ноябре 2017 года.

Об этом сообщает CNBC со ссылкой на «ряд документов». Как отмечает телеканал, Кржанич в конце ноября продал свыше 890 тыс. акций Intel по средневзвешенной цене, превышающей $44.

Как сообщал портал iz.ru, эксперты ранее обнаружили критическую уязвимость в процессорах Intel, выпущенных с 1995 года. Она позволяет злоумышленникам получить доступ к паролям и файлам, хранящимся в памяти ядра.

Intel планирует устранить проблему до середины января 2018 года. По данным специалистов в области IT-технологий, исправление ошибки может снизить производительность приложений на процессорах Intel до 30%

Отличная новость.

Так сказать резюме развития всей IT индустрии за 25 лет.

Не понимаю почему акции Интела падают...

ЭТО ЖЕ СКОЛЬКО НОВЫХ ПРОЦЕССОРОВ ТЕПЕРЬ НУЖНО ВЫПУСТИТЬ????!!!11!111!

продавать придётся с дисконтом

да и CEO похоже скоро присядет за инсайдерские сделки. вообчем Чипзиллу немного потрясёт в ближайшее время, и им будет тяжелее всех, ибо им припомнят все годы оголтелого пеара за лидерство, и думаю недавняя история с Intel ME опять всплывёт.

Все хуже...

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV18...

Заплатки

На линукс нету еще?

Ждём в апдейтах, кто-то вручную уже накатил.

А на

пижжторрент-версию Вин 7 встанет? Без последствий в виде блока правоблядей?Должно.

Целевые ссылки 404

Странно, у меня работает ссылка.

В реестре поправить ключ надо https://support.microsoft.com/en-us/help/4056897/windows-7-update-kb4056897

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Во, так спасибо ) надеюсь не грохнет мне систему

Та же хрень. Создавайте точки восстановления, ватаны.

А толку?

Зачем загрузочный? Запускаете консоль восстановления, а из неё regedit и меняете всё обратно.

Или так: https://www.pcrisk.com/computer-technician-blog/general-information/7020...

В пижж-торрент версии дыры уже любезно вставлены распространителями жженого.

Azure массово обновляется, люди жалуются, что виртуалки после обновления не стартуют.

Вообще конечно новогодний подарок просто такой, что хочется сказать, но не буду.

Исследователи уязвимости скромно умолчали, а нет ли возможности ПИСАТЬ в произвольно выбранный участок памяти.

Эта штука будет посильнее Фауста и буде эквивалентна облучению всех компьютеров планеты жестким рентгеном взрыва сверхновой на расстоянии парсека от СС.

полагаю что можно и чтением много сделать, прочитав ОС специфичные параметры AAA включая тикеты, к примеру, Керберос, можно прояснить для себя уровень доступных привелегий и при желании заспуфить текущий тикет процесса с привилегиями на свой процесс, подняв права ему до уровня системных. ну а далее, как с правами ядра системы потрошить другие процессы - дело техники.

Наткнулся на отличный анек в свитере.

это душевно

Да, было дело... только он вроде делить не умел правильно. Хотя за давностью лет я плохо помню уже.

Фактически единственные на планете, кому похер - это майнеры.

Веб сразу просядет на 25%-35% процентов, там одно I/O по сути...

Короче не зря елка сгорела на Новый Год, а ведь только 4 января...

ХА_ХА_ХА_ХА (адский смех)

Не многие могут смотреть в завтрашний день, мало кто может это сделать.

это вообще адЪ будет, если взлетит. ну инферно просто.

Не взлетит. Проц не позволяет ни писать в системную область, ни читать из нее. То, что в новости называют чтением из защищенной памяти, по факту им не является. Это лишь предположение о содержимом памяти, основанное на анализе задержки выполнения определенных команд. Лишь попытка угадать. При соблюдении определенных условий на подопытной машине вероятность угадать содержимое байта будет очень высока. Вот это и назвали "чтением" из системной области.

По большому счету Meltdown и Spectre - это не баги, как таковые, а особенности работы конвейера и системы кеширования. Плата за очень высокую производительность. И чтобы изменить такое поведение надо либо замедлять конвейер, либо значительно усложнять кэш L1. То есть сам чип получится дороже, а его энергопотребление - выше. Описанная уязвимость - это не просчет инженеров и тем более не намеренный backdoor. Это естественное следствие техник оптимизации производительности. Смотрите, насколько разные архитектуры ей подвержены: x86-64, ARM, еще что-то... В общем-то любые ядра, где есть кэш и суперскалярный конвейер.

Да и сама уязвимость не нова. Если мне не изменяет память, сходным образом ломали SIM карты лет 15 назад. Я уже плохо помню детали процесса, поправьте меня, если что. Симкам первой версии побайтно скармливали запрос RAND или еще какой-то код. И замеряли задержку ответа. Шифрование у нее было никакое и получался интересный эффект: после передачи первого "неправильного" байта все остальные она дропала почти мгновенно, не тратя время на проверку. Поэтому перебор шел не по всему диапазону, а посимвольно - до первого совпадения в каждой позиции. И занимал вполне приемлемое время. Во следующем поколении смарт карт эту уязвимость пофиксили вставкой пустого цикла, чтобы ответы на "правильные" и "неправильные" коды приходили с одинаковой задержкой. Но недолго музыка играла. Вскоре народ узнал, что в этом холостом цикле симка потребляет заметно меньший ток. Вместо задержки отклика стали использовать показания амперметра, и веселье продолжилось. В очередном поколении эту дыру, наконец, прикрыли.

То есть суть новости не в самой по себе "уязвимости", а в обосновании повода для установки "заплаток", замедляющих работу системы?

А кто его знает... Может, кто-то решил шатнуть рынок процессоров или на падении акций сыграть. Еще полтора года назад некие Evtyushkin D. и Ponomarev D. описали использование подобной уязвимости для обхода одной из защит ОС. Выступили с докладом на 49th International Symposium on Microarchitecture и представили рабочий образец эксплоита. И всем было глубоко пофиг. А сейчас почему-то погнали волну.

проверь линк на туитор, я дал, где описан PоC на Интеле. там парняга эксплоитом как раз проверяет корректность чтения.

Страницы