Если кратко - из юзерлэнд под любой ОС на Intel и ARM64(?) можно получить доступ к системной памяти. Багфикс в процессе, но он убивает производительность. PoC Интел:

Here's everything I've been able to find so far:

-

The issue impacts all modern Intel CPUs. (Edit: It's been confirmed that the latest unaffected CPU is the original Pentium.) According to an AMD engineer, "AMD processors are not subject to the types of attacks that the kernel page table isolation feature protects against. The AMD microarchitecture does not allow memory references, including speculative references, that access higher privileged data when running in a lesser privileged mode when that access would result in a page fault." In short, AMD does not have the bug.

-

If successfully exploited, it could allow any program running on your computer (including a webpage with JavaScript) to access memory used by the operating system, giving it total control over your computer.

-

There is a patch in the works for both Windows and Linux that protects against this. However, the patch can cause a large impact on performance. It slows down any "syscalls" - function calls where the program talks directly to the operating system. This includes everything from opening files to communicating over the network; it is almost impossible to write a modern program without them.

-

The performance impact seen depends on the amount of syscalls the application makes. Raw number-crunching applications will see very little performance impact, whereas applications that have to talk to the OS a lot can see a large impact.

-

Raw numbers are hard to find due to the secretive nature of these patches, but here are some basic benchmark impacts we've seen so far:

-

Linux, on an i7 6700, calling the getpid syscall 100,000,000 times:

- Before the patch: ~3.8 seconds.

- After the patch: ~15 seconds.

-

PostgreSQL, a database application, i7-6820HQ, SELECT 1 benchmark:

- Before the patch: 420490.162391 transactions per second

- After the patch: 350746.065039 transactions per second

-

Итак, благодаря бдительному и неленивому камраду Нехороший имеется расширенное толкование и пояснение:

Разработчики из Google Project Zero опубликовали детали уязвимостей, которые затрагивают не только процессоры Intel и ARM64, но и AMD тоже (есть сообщения, что только при включении BPF JIT в ядре, что по умолчанию выключено). Названия им дали: Meltdown и Spectre (расплавление ядерного реактора и призрак).

Meltdown позволяет приложению читать любую память компьютера, включая память ядра и других пользователей. Этой атаке подвержены процессоры Intel (по неподтвержденным данным все модели с 1995 года, кроме Itanium и Atom) и ARM64.

Spectre создаёт брешь в изоляции различных приложений и позволяет атакующему обманным способом получить данные чужого приложения. Этой атаке подвержены процессоры Intel, AMD, ARM64, Power8 и 9.

Эксплоит, эксплуатирующий Meltdown позволяет читать память ядра со скоростью 2000 байт в секунду на процессоре Intel Xeon архитектуры Haswell.

Уязвимостям назначены следующие CVE: CVE-2017-5753, CVE-2017-5715 и CVE-2017-5754.

Напомню, что пользователи ежедневно запускают чужой код на своих компьютерах, посещая веб сайты с JavaScript (>99%), поэтому применение патча (здесь и здесь) обязательно, если вы дорожите своими данными. Есть PoC (п.4.3) , демонстрирующий атаку с этой уязвимостью через JavaScript.

Разработчики ARM приводят подробности атаки для ARM, заявляют о том, что уязвимы лишь некоторые процессоры ARM, дают их список и меры по повышению безопасности

эта фича заложена в конструкцию ВСЕХ без исключения вычислительных устройств, произведенных

последние 10 лет в тщетных попытках инженеров обойти НЕИЗБЕЖНЫЙ тепловой тупик, с которым

продвинутые люди в теме были хорошо знакомы уже лет пятнадцать и каждое упоминание которого

неизбежно вызывало оскорбительные эпитеты в адрес автора со стороны подлецов и подонков.

Теперь выход один - или радикально УХУДШИТЬ производительность ВСЕХ процессоров, отбросив состояние

дел на пятнадцать лет назад, где оно по всем фундаментальным основам и должно было пребывать уже НАВЕЧНО,

либо смириться с тем что ЛЮБЫЕ вычислительные устройства будут напрочь ОТКРЫТЫ ВСЕМ кому не лень их взломать.

Никаких “облаков”, никаких “амазонов”, никаких смартфонов - все без исключения надо выбросить сегодня

и сейчас, если там есть нечто стоящее, выжидая несколько лет пока интел не наладит снова выпуск более устойчивых процессоров образца 2004-го года, куда мы все неизбежно откатимся.

https://golos-dobra.livejournal.com/1057823.html

Комментарии

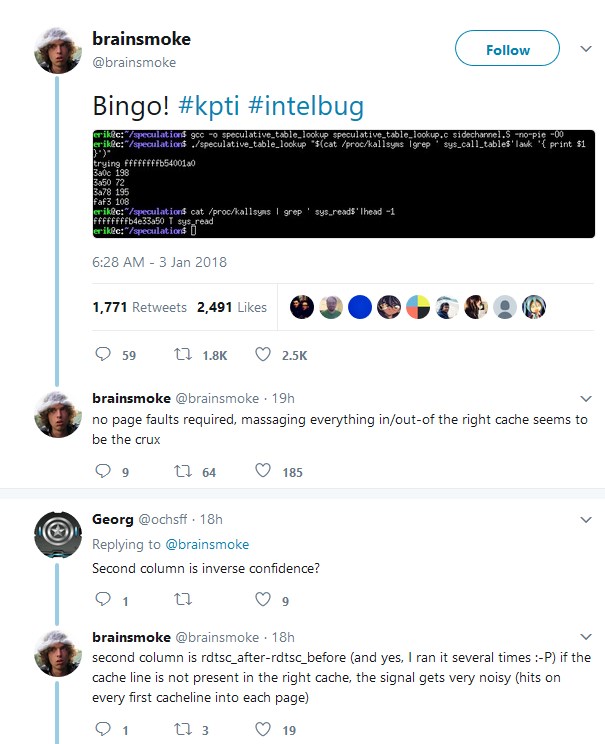

Видел. Он из общедоступного kallsyms получает адрес sys_call_table в пространстве ядра и скармливает его тестовой проге. Прога, в свою очередь, читает из этой таблички (которая лежит в пространстве ядра!) адрес sys_read. Вот тут работает черная магия с side-channel. А потом полученный адрес он сверяет с помощью того же kallsyms, ища в нем запись про саму sys_read. Если адрес sys_read из kallsyms совпал с тем, который он своей прогой прочитал из sys_call_table[__NR_read], значит уязвимость подтвердилась. В проверке корректности эксплоит не участвует.

ещё люди к процессу подключились: https://twitter.com/qrs/status/948696003108134912

если зарелизят код - поглядим.

*безысходно" Ну и насрать... акки Стима и EVE Online только жалко...

С Плексом?

А кому нужна Ева без плекса??

Сейчас же вроде если акк не продляется, то и скилы не учатся...

Не учатся. Но там же есть чем заняться.

Если у перса гораздо больше 5кк СП то делать там нечего :)

Правильная организация всегда найдет, куда пристроить добровольца. Главное дисциплина.

Ну, выбор не велик. Или с EFS покатушки, или в лоусеки на бомжефите.

Доставило:

Акции производителей процессоров и устройств должны взлететь, не? Кому война, а кому и мать родна.

Разводят на бабло.Мол в старых такая дыра,купите новые ,там этого нет.А потом через пару лет скажут и в этих дырка,купите опять новые,а потом ещё и ещё.Не удивлюсь ,если всплывёт ) дэй ещё в придачу,ти кагода 3-4 всплыло пара таких с башем и еще чем ,20 лет не могли наити и вдруг бац..

Кстати, такое было уже - так называемая "Проблема 2000 года".

http://www.informationsecurity.ru/newstext.php?news_id=37629

Может что-нибудь на уровне bios'а для материнок придумают? Типа дополнительных микрокодов для разных процов?

Если бы все было так просто то яблочники не тушили бы девайсы так, что даже узеры начали возмущаться.

Репутация у них после смерти Джобса и так так себе.

И не забывайте, что уязвимостей две, под расплав выпустили фикс в стиле "раньше мы бежали высунув язык, но вдруг оказалось что за нами следят, поэтому после каждого шага мы останавливаемся и метлой подметаем за собою следы и посыпаем перцем". Для второй уязвимости патча пока нет. Вторая - это та, которая есть и на арме и на амд, везде есть короче.

Значит продажи процов без багов увеличатся. Может это сговор производителей? Двадцать лет не замечали и вдруг заметили?

Ха-ха на ЛОР пишут, что значит был в России паренек, сказал в 2008, что можно любой компьютер прямо из браузера через JS сломать, потом он сказал что пошутил и, внезапно, резко подразбогател, ну а вскоре разбился на парашюте. Хе-хе.

Не просто паренёк, а могучий хакер Крис Касперски.

Я читал его статью, он писал что еще на коллегии ФСБ выступал, но там его не восприняли. Да и Крис Касперски вроде жив до сих пор, не?

Он погиб в феврале 17.

Якобы неудачный прыжок.

С учетом того, что он в 2008 хотел провести конференцию по уязвимостям процессоров штеуд, плюс был одним из Величайших...

Лабиринт отражений кабы ни с него писался.

Как по мне, так много конспирологии.

За ТАКИЕ бабки -- конспирологии мало не бывает

Елки-палки, а я и не знал! Пусть земля парню пухом.

Парню? Ему 40 лет было. Но вообще великий был человек..Какие статьи писал. Эх. То про срыв стека, то про маленький PE-заголовок.

Поясните, а мобильные процессоры типа всяких квалкомов и МТК тоже имеют эту уязвимость?

Да.

Треш. Походу, проще перечислить, какие устройства и элементы инфраструктуры того же интернета, сотовой связи или банковой системы не подвержены уязвимости.

АРМы, не все, и не эту конкретную, там три, Spectre двух видов, и Meltdown для Интлей строго. Спектр может работать только с определенными опциями ядра, по умочанию они выключены.

Арм структура. И эпл и мтк все одно и то же... Арм.

Значит через какое-то время появятся процы без этих багов и все побегут ими закупаться. А то видите ли, продажи слишком низкие

Power8 и не существующий пока power9, уберите из названия. Эти процессоры не относятся к intel, amd, arm ни каким боком

Зато уязвимость относится к ним

Угу

не апгрейдятся, скоты жадные, вот поганку и запустили..

+

Об этой поганке было известно в узком кругу с июня прошлого года. Никто такую дрянь спецом закладывать не будет, ибо это не контролируемо, а значит будет использовано против создателей.

Это дыра в идеологии - высший пилотаж. Возможность вообще адресовать память ядра и чужих процессов - это, если подумать, явно не полная виртуализация, но все разработчики процов, видать, учились по одним учебникам.

Только воздушный зазор для систем, разработанных в США и оккупированных странах.

Только отечественные разработки (обязательно ВПК, а не частников!) в доверенных системах.

Там очень хитрый баг, с учетом того количества логики которое в современных процах работает, такое вполне возможно пропустить, его на самом деле то и использовать не очень просто, а на счет наших процессоров, если тут в массовом сегменте не находился десять и более лет, то тоже нет гарантии что быстро что то можно выявить, хотя там, в Intel, сама архитектура порочна, давно следовало откзаться от x86 и x64 в том виде в котором они там поддерживаются, но мегатонны софта, и бизнес не позволяет этого сделать.

AMD пишут что ее процы не подвержены https://3dnews.ru/963653

там по мелтдаун АМД условный срок получила, т.к. BPF JIT не включен по дефолту, но бага есть. а по спектру все в списке и патча нет пока.

Это об этом тёрки идут? - В процессорах Intel, AMD и ARM найдена массовая уязвимость, не имеющая патча

да, оно.

Годный срач. Ахтунг - пахнет трольчатиной! Автор, нет ли в обсуждении упырей? Сим повелеваю - внести запись в реестр самых обсуждаемых за день.

Приходили к нам, купите Эльбрус. Но ни референсного дизайна ни китов, голый проц. Ну и кто они после такого?

Компания Microsoft выпустила обновления безопасности для операционных систем Windows, которые исправляют раскрытые на днях уязвимости Meltdown и Spectre в процессорах Intel, AMD и ARM

Где то на балконе у меня SunFire с Ultra Sparc одноюнитовый валяется ... шумный только очень :-)

Экий вы хозяйственный :-)

Да я один подарил, а второй очень жаль выбрасывть, он и выглядит как новый, ни одна муха неее .... не сидла в общем, два диска сказевых, памяти 4 гига, эээх, для тех времен крутая вещь.

Страницы