Прекрасный пример второго конца палки: когда несколько лет тому назад «партнёры» истерили и гальванизировали сатиру про «чебурнет», с разработкой методов обхода блокировок потока враждебной пропаганды, они, полагаю, и в страшном сне не могли себе представить инверсию ситуации.

В Дании заблокированы все DNS серверы nic.ru. Думаю, аналогичная ситуация по всей Европе. Благо, вытащил ip-адрес из кеша: с утра ещё работало. Свобода слова - она только для избранных...

© Скептик [Дания]

ИтакЪ, сказка. За основу взято извлечение соответствующей инструкции с Ф. (*пока* извлечение, но ведущим *российским* СМИ уже пора задуматься над вопросом организации зеркал в «даркнете», также рекомендую теоретический экскурс):

О свободном доступе

Итак, в лѣто (И-23: халтурщики! поленились настроить ввод и нарисовать букву «ѣ») 2012е был принят законъ.

Слова, в оном записанные, не слишком уж важны. Важно лишь одно: доступ к любому нежелательному сайту м.б. закрыт на уровне провайдера.

(Как именно? - техническое)

Ликбез:

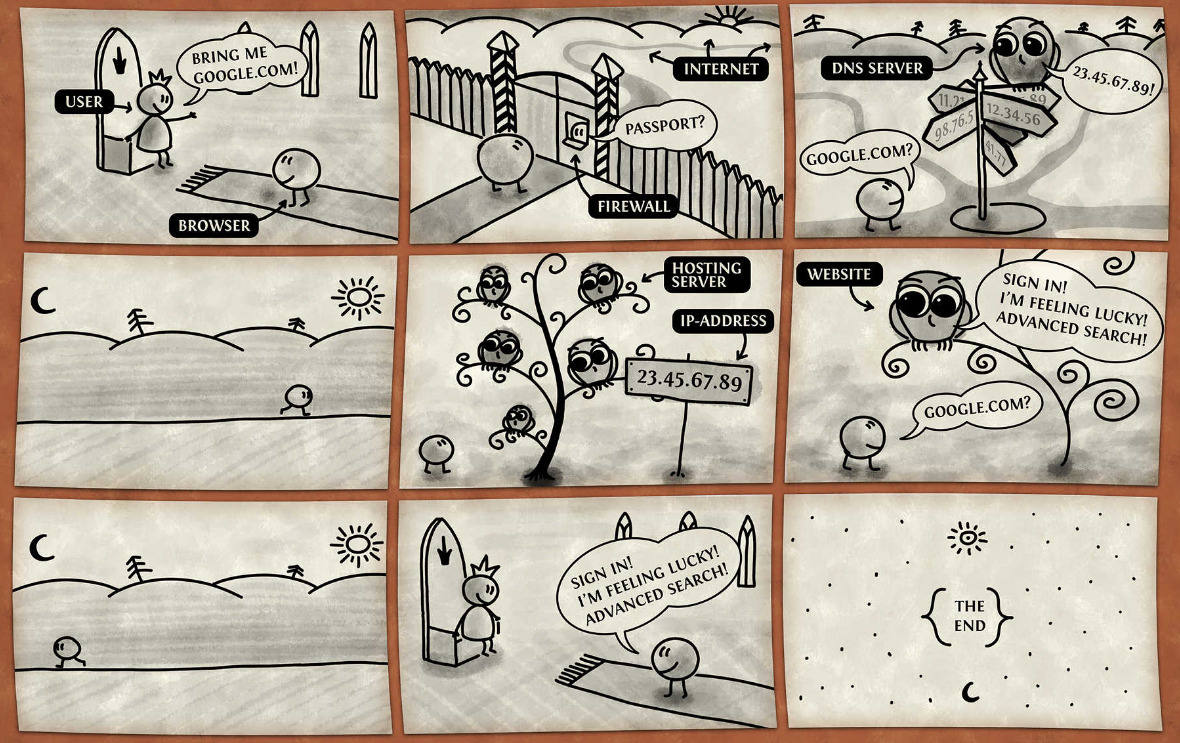

как браузер заходит на страницу сайта:

1 - мы пишем в строке адреса (или программа сама подставляет) какой-то адрес, либо нажимаем на ссылку

2 - браузер отправляет запрос на DNS-сервер, с просьбой перевести blablabla.ru в IP-адрес.

3 - DNS-сервер отвечает, сообщая нужный IP

4 - браузер подключается к этому IP, передает туда запрос на данные, и получает ответ

5 - ответ раскодируется и рисуется на экране(с)

Какие есть возможности сломать эту последовательность?

а) не дать DNSу ответить и прислать нужный IP.

б) не дать браузеру подключиться к полученному нужному IP

в) вставить между браузером и DNS дополнительный сервер, который будет сам выполнять пункты 2-4, лишь получая от нас запрос 1 и выдавая в итоге результат 5.

(Это - т.н. "прокси-сервер")

Вариант в) характерен для организаций и специально рассматриваться не будет. Основное внимание - борьбе с вариантами а) и б).

Разумеется, принимается это для ради политической злобы дня. Но, будучи создан, инструмент рано или поздно будет задействован расширено по сравнению с исходным замыслом.

И Флибуста имеет весьма ненулевой шанс под это попасть.

Значит, надо учиться обеспечивать себе свободный доступ без разрешения начальства.

Этот топик содержит в себе перечень технических приёмов свободного доступа.

Он оформлен в виде ссылок на блоги, в которых тема разбирается более-менее подробно, до уровня "для чайников", а равно и более продвинуто, для опытных юзеров.

Выбирайте себе метод по вкусу и опыту.

Скачивайте инструкции на свой комп (ибо если доступ сюда будет закрыт - как вы их прочтёте?...)

Опробуйте метод сразу, пока можно спросить совета у прошедших уже сей путь.

И не паникуйте. Масса людей, думающих о том, как что-то сделать - она всегда победит немногих политиков, придумавших, как это запретить.

Веб-анонимайзеры / Веб-прокси.

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки.

Прокси-сервера

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки.

TOR (The Onion Router)

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки. Как отмечают камрады, чисто по порту приписки вероятны… сюрпризы. См. наблюдения камрада.

VPN (Virtual Private Network)

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки.

Add-on`ы для браузеров

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки.

Замена DNS-сервера провайдера на собственный

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки.

Доступ через анонимную сеть i2p (The Invisible Internet Project)

И-23: пункт оригинальной инструкции, с перспективой дальнейшей проработки.

Цит. по /dostup (ссылка для целевой аудитории статьи — http://flibusta.is/dostup )

И, в качестве приложения — ссылка на обзорную статью (практически с популярным изложением теории работы системы).

А теперь к авторскому тексту. Как очевидным образом следует из цитаты предисловия, речь пойдёт о радикальном, простом и эффективном решении проблемы блокировки DNS.

Общий подход прост и очевиден: «первый тост за localhost» (кто не понял — рекомендация использовать единственный расово правильный DNS-сервер с адресом 127.0.0.1, он же — локальный кэширующий).

Для наглядности процесса — комикс-схема:

Но тут есть нюанс и проблема: трафик не шифруется. А провайдеры ещё в доисторические времена в борьбе за оптимизацию трафика любили рубить абонентский доступ на служебные порты. И им эту практику вспомнить недолго. Поэтому на описание ветки, сохраняющей только историческую ценность, время не трачу. Идём дальше.

А дальше, Её Величество Praktica показала востребованность задачи обхода блокировок на уровне DNS. Каковая потребность породила решение в виде практики использования для DNS-запросов транспорта HTTPS.

Для решения проблемы потребуется пакет:

[I] net-dns/dnscrypt-proxy

Доступные версии: 2.1.1^s **9999*l^s {+filecaps +pie}

Установленные версии: 2.1.1^s(14:19:28 03.10.2021)(filecaps pie)

Домашняя страница: https://github.com/DNSCrypt/dnscrypt-proxy

Описание: A flexible DNS proxy, with support for encrypted DNS protocols

На всякий случай напоминаю, что вследствие особенностей реализации транспорта его необходимо обновлять хотя бы пару раз в год.

Ванильная конфигурация в принципе работоспособна (по крайней мере пока). На следующем приближении потребуется список адресов неподконтрольных «партнёрам» (российских) серверов.

А вот тут, ИВНР, засада: в списке https://servers.opennicproject.org/ русских серверов раз, два и… усё ☹ Причём наиболее функциональный зарегистрирован во второй половине декабря прошлаго года (случайное совпадение?):

| ns4.ru.dns.opennic.glue | 144.24.181.253 | none | elsorcier | 2021-Dec-18 | Pass |

| ns6.ru.dns.opennic.glue | 185.52.0.55 | 2a00:d880:5:1ea::a85b | emacser | 2018-Mar-31 | Pass |

Действуем по алгоритму:

Делай раз — установка пакета;

Делай два — запуск демона;

Делай три — проверка:

nslookup server 127.0.0.1 ria.ru

Делай четыре — фиксируем новый правильный DNS в /etc/resolv.conf (и при необходимости в настройках Сети);

…

Profit!!!

ИВНР! Засада! И этот проект не разминулся с модой на зависимость от внешних файликов в этих ваших интернетах. По крайней мере в установленной версии он по умолчанию использует список (который, впрочем, можно переопределить на localhost).

Дополнение: как подсказывают в обсуждении, технология пару лет назад как пошла в массы (была использована для усугубления тенденции набора веса в эволюционной линии современных браузеров), под именем DoH (DNS over HTTPS) или, сейчас, с учётом того, что HTTPS en masse использует протокол TLSv1.2 — DoT (DNS over TLS).

Предположение неверное, DoT (# DNS query-response protocol run over TLS/DTLS) — это отдельный протокол на специально выделенном порту — 853/tcp. Со всеми неизбежными следствиями.

И ещё одно дополнение, вслед за комментарием из лички:

Оффлайн-книга с инструкциями - для скачки и распространения:

«Флибуста. Обратная сторона. Инструкции по установке и запуску i2p, TOR и VPN для «чайников». v. 1.1» (#370814 И-23: на всякий случай напоминаю — на момент публикации статьи стараниями правоторговцев в Державе ресурс по ссылке блокируется, она предназначена для целевой аудитории статьи)

Дополнение #2: сказка о почти том же от известного сказочника Мичуринского (славного попыткой подбора свидетельств во отрицание проблемы кодировок). Насладиться сравнением с материалом этой статьи можно здесь (титул — «DNS»).

Комментарии

Мдя… Ссылки на *русскоязычный* сегмент википедии там, где офф. документация… далека от совершенства ☹

Немножко наглядной иллюстрации предмета статьи.

Страницы